Permanente link

Naar de actuele versie van de regeling

http://lokaleregelgeving.overheid.nl/CVDR738417

Naar de door u bekeken versie

http://lokaleregelgeving.overheid.nl/CVDR738417/1

Informatiebeveiligingsbeleid 2024-2027

Geldend van 23-04-2025 t/m heden

Intitulé

Informatiebeveiligingsbeleid 2024-2027Intentieverklaring

De inwoners gaan ervan uit dat de gemeente zorgvuldig omgaan met hun gegevens. Het college en de gemeentesecretaris erkennen dat de gemeente een maatschappelijke en ethische taak heeft om informatie beschikbaar, integer en vertrouwelijk te houden. Om de hoogste kwaliteit te kunnen garanderen voor onze burgers is informatiebeveiliging van cruciaal belang en het college en de gemeentesecretaris onderstrepen dit volledig. Wegens die reden committeren zij zich aan dit beleid en zorgen zij ervoor dat beschikbare middelen zo goed mogelijk ingezet worden en dat indien meer middelen noodzakelijk zijn dit gecommuniceerd wordt aan de raad.

Verder onderstrepen de ondergetekenden het belang van onafhankelijke controle en advisering door de interne auditor en de CISO en zullen zij ervoor zorgen dat die onafhankelijkheid wordt gewaarborgd.

Dit beleid wordt actief uitgedragen en is geborgd in de processen binnen de gemeente. Om dit belang naar de buitenwereld te onderstrepen zal de gemeente jaarlijks verantwoording afleggen middels een externe audit.

Tot slot, committeert men zich aan het doorvoeren van verbeteringen waar dit noodzakelijk wordt geacht.

Aldus vastgesteld door burgemeester en wethouders van de gemeente Medemblik op 3 september 2024.

De secretaris,

Chantal Minnaert

De burgemeester,

Michiel Pijl

Managementsamenvatting

Het beveiligen van informatie van onze inwoners, ondernemers en medewerkers wordt steeds belangrijker. De impact bij een (digitaal)incident, zoals het gijzelen van de gemeentelijke informatiesystemen of het lekken van persoonsgegevens, heeft een steeds grotere impact op onze bedrijfsvoering maar ook een steeds grotere maatschappelijke impact. Gemeente Medemblik heeft een grote verantwoordelijkheid om deze informatie adequaat te beschermen.

Informatiebeveiliging vormt een belangrijk kwaliteitsaspect van de informatievoorziening van de gemeente. Het beveiligen van informatie is echter geen eenmalige zaak, maar een proces waarbij steeds de Plan-Do-Check-Act cyclus wordt doorlopen. Het doorlopen van dit proces is een verantwoordelijkheid van het lijnmanagement. Om te voorkomen dat informatie en informatiesystemen te licht of te zwaar worden beveiligd, vormt risicomanagement een belangrijk onderdeel in dit proces.

Dit beleid is gebaseerd op de Baseline Informatiebeveiliging Overheid (BIO) versie 1.04zv. De BIO beschrijft het basisniveau voor informatiebeveiliging en wordt gehanteerd binnen de Nederlandse overheid, door het Rijk, Gemeenten, Waterschappen en Provincies. Dit is één basisniveau voor informatiebeveiliging, één gezamenlijke taal voor alle overheidsorganisaties

Het beleid geeft een concrete invulling voor gemeente Medemblik hoe informatiebeveiliging optimaal ingezet kan worden voor de categorieën organisatie, mens, fysiek en techniek.

In dit beleid worden organisatorische maatregelen voor informatiebeveiliging beschreven. In deze maatregelen staat centraal hoe informatiebeveiliging binnen gemeente Medemblik vormgegeven wordt. Dit betreft onder andere waar welke verantwoordelijkheden liggen binnen de ambtelijke lijnorganisatie. Maar ook hoe om te gaan met informatiebeveiligingsincidenten, leveranciersmanagement toegangscontrole en onafhankelijke reviews van informatiebeveiliging.

Daarnaast worden eisen gesteld aan de processen van personeelszaken. Het gaat hierom maatregelen van de instroom tot de uitstroomprocessen en alles wat daartussen gebeurt, en ervoor maar ook erna. Hierbij moet gedacht worden aan eisen voor screening, arbeidsvoorwaarden, sanctiebeleid, gedragscode, thuiswerken, rapporteren van incidenten, bewustwordingstrainingen, doorstroom en uitdienst.

Ook worden maatregelen beschreven voor de fysieke beveiliging. De fysieke beveiliging is van belang om te voorkomen dat apparatuur of bijvoorbeeld dossiers met informatie gestolen worden. Hiervoor worden eisen gesteld aan maatregelen zoals beveiliging van gevoelige ruimten, clear desk en clear screen, bekabeling, veilig werken, beschikbaarheid nutsvoorzieningen, apparatuur buiten het gemeentehuis en vernietiging van apparatuur.

Aan de technische maatregelen worden ook eisen gesteld. Deze maatregelen zijn van toepassing voor zowel gemeente Medemblik als mede leveranciers waar producten en diensten worden afgenomen. Zo worden eisen gesteld aan maatregelen zoals identiteiten, authenticatie, wachtwoorden, autorisaties, logging, monitoring, verhoogde rechten, netwerk afscherming, netwerk beveiliging, cryptografie, beheersing van technische kwetsbaarheden, configuratiemanagement, patching, hardening, wijzigingen beheer, capaciteit beheer, redundantie, back-ups, bescherming tegen malware en het veilig ontwikkelen van software.

Terminologie

|

Term |

Afkorting van |

Eventuele uitleg |

|

BIO |

Baseline Informatiebeveiliging Overheid |

Verplichte standaard, gebaseerd op de ISO27001, en specifiek gericht op Nederlandse overheidsorganisaties. |

|

BRP |

Basisregistratie Personen |

- |

|

Cbw |

Cyberbeveiligingswet |

De Cyberbeveiligingswet (Cbw) is er op gericht om de digitale weerbaarheid van Nederland te vergroten, de gevolgen van cyberincidenten te beperken en zo maatschappelijke ontwrichting te voorkomen. |

|

CERT |

Computer Emergency Response Team |

Een Computer Emergency Response Team (CERT) is een gespecialiseerd team van ICT-professionals, dat in staat is snel te handelen in het geval van een beveiligingsincident met computers of netwerken. In het geval van de gemeente is dit de IBD. |

|

CIP |

Centrum Informatiebeveiliging en Privacybescherming |

Een publiek-private netwerkorganisatie met participanten en kennispartners. Participanten zijn medewerkers uit de overheid, semioverheid en zorg. Kennispartners zijn medewerkers van marktpartijen, die een convenant met CIP zijn aangegaan om bij te dragen aan de kennisdeling. |

|

CISO |

Chief Information Security Officer |

- |

|

DT |

Directie Team |

- |

|

FG |

Functionaris Gegevensbescherming |

- |

|

HR |

Human Resources |

Ook wel bekend als personeelszaken of Personeel & Organisatie (P&O) |

|

IBD |

Informatiebeveiligingsdienst |

De IBD is de sectorale CERT / CSIRT voor alle Nederlandse gemeenten en onderdeel van de Vereniging van Nederlandse Gemeenten. De IBD ondersteunt gemeenten op het gebied van informatiebeveiliging en privacy. |

|

Incident Response Team |

- |

Het team dat voor informatiebeveiligingsincidenten wordt aangesteld om deze op te lossen. Voor incidenten met grote impact (bijzondere incidenten) betreft dit het crisis team. |

|

Informatievoorziening |

|

|

|

ISO |

Information Security Officer |

- |

|

ISO27001 |

- |

Internationale standaard voor vormgeving informatiebeveiliging managementsysteem. |

|

OOV |

Openbare Orde en Veiligheid |

|

|

Raad |

De gemeenteraad van gemeente Medemblik. |

|

|

SMT |

Strategisch managementteam |

- |

|

SUWI |

Wet structuur uitvoeringsorganisaties werk en inkomen |

- |

|

Systeemeigenaar |

- |

Medewerker binnen de gemeente belast met het eigenaarschap van een specifiek systeem. |

|

VNG |

Vereniging Nederlandse Gemeenten |

- |

|

Wdo |

Wet digitale overheid |

- |

|

Woo |

Wet open overheid |

- |

1. Inleiding

Het beveiligen van informatie van onze inwoners, ondernemers en medewerkers wordt steeds belangrijker. De impact bij een (digitaal)incident, zoals het gijzelen van de gemeentelijke informatie systemen of het lekken van persoonsgegevens, heeft een steeds groteren impact op onze bedrijfsvoering maar ook een steeds grotere maatschappelijke impact. Gemeente Medemblik heeft een grote verantwoordelijkheid om deze informatie adequaat te beschermen.

In het 2022 heeft de Rekenkamer van gemeente Medemblik een onderzoek uitgevoerd naar de staat van informatiebeveiliging binnen de gemeente Medemblik. Tijdens de Gemeenteraad van 29 september 2022 is de rapportage “Rekenkamerrapportage Informatieveiligheid gemeente Medemblik” behandeld. De raad heeft besloten om de gedane aanbevelingen over te nemen. Dit informatiebeveiligingsbeleid geeft verdere kaders hieraan.

Informatiebeveiliging is het proces van vaststellen van de vereiste beveiliging van informatie(systemen) in termen van vertrouwelijkheid, beschikbaarheid en integriteit alsmede het treffen, onderhouden en controleren van een samenhangend pakket van bijbehorende maatregelen.

Vanuit de Rijksoverheid is in 2020 vastgesteld dat overheidsorganisaties (inclusief gemeenten) moeten voldoen aan de Baseline Informatiebeveiliging Overheid (BIO) welke is gebaseerd op de internationaal erkende ISO27001 en ISO27002 standaarden.

1.1. Maatschappelijk belang

De inwoner gaat ervan uit dat de gemeente zorgvuldig omgaat met zijn of haar gegevens. De gemeente heeft een maatschappelijke en ethische taak om informatie beschikbaar, integer en vertrouwelijk te houden. Mogelijke gevolgen wanneer dit niet geborgd is:

- •

Beveiligingsincident;

- •

Datalek;

- •

Identiteitsfraude;

- •

Imagoschade: verlies van vertrouwen in de gemeente;

- •

Financiële risico’s: boetes en herstelkosten.

1.2. Wat is informatiebeveiliging

Informatiebeveiliging is het treffen en onderhouden van een samenhangend pakket aan maatregelen en processen om de betrouwbaarheid en kwaliteit van de informatievoorziening te waarborgen. Dit wordt onderverdeeld in:

- •

Beschikbaarheid:

- o

de mate waarin informatie en/of functionaliteit op de juiste momenten beschikbaar zijn voor belanghebbende. Informatie en functionaliteit dienen voor belanghebbenden zodanig beschikbaar te zijn dat zij hun taken optimaal kunnen uitvoeren.

- o

- •

Integriteit:

- o

het in overeenstemming zijn van informatie met de werkelijkheid en dat niets ten onrechte is achtergehouden of verdwenen (juistheid, volledigheid en tijdigheid). De juistheid van informatie en functionaliteit dient te voldoen aan de daarvoor gestelde normen, wet- en regelgeving.

- o

- •

Vertrouwelijkheid:

- o

de mate waarin de toegang tot informatie of functionaliteit beperkt is tot degenen die daartoe bevoegd zijn. Belangrijk hierbij is de controleerbaarheid van de maatregelen die genomen zijn om de betrouwbaarheid te borgen.

- o

Informatiebeveiliging betreft alle vormen van informatie (analoog, digitaal, tekst, video, geluid, kennis), alle mogelijke informatiedragers (papier, elektronisch, foto, film, DVD, gesprekken, et cetera) en alle informatie verwerkende systemen (IT-systemen, databases, hardware, bijbehorende bedrijfsmiddelen, archiefkasten) en alle informatie houdende partijen (werknemers, leveranciers, bestuurders, et cetera).

2. Informatiebeveiligingsbeleid

2.1. Doel van dit beleid

Het doel van dit beleid is om de gemeente in staat te stellen de vertrouwelijkheid, beschikbaarheid en integriteit van informatie(systemen) aantoonbaar te waarborgen, en schade en andere ernstige gevolgen te minimaliseren. Het beleid stelt de gemeente hiertoe in staat door een kader te bieden met passende personele, organisatorische en technische maatregelen, waarmee de gemeente voldoet aan relevante wet- en regelgeving.

2.2. Scope

De scope van dit beleid omvat alle gemeentelijke processen, onderliggende informatiesystemen, informatie en gegevens van de gemeente en externe partijen, het gebruik daarvan door medewerkers en (keten)partners in de meest brede zin van het woord, ongeacht locatie, tijdstip en gebruikte apparatuur.

2.3. Bestuurlijke principes

Informatiebeveiliging is een gemeente breed onderwerp, het betreft een kwaliteitsaspect in alle processen van de gemeente. Informatiebeveiliging is derhalve niet een geïsoleerd onderwerp. Informatiebeveiliging creëert waarde, voorkomt schade en draagt bij aan de bedrijfsdoelstellingen van de gemeente. Om dat te bewerkstelligen conformeert de gemeente zich aan de door de VNG1 opgestelde 10 principes:

- 1.

Bestuurders bevorderen een veilige cultuur;

- 2.

Informatiebeveiliging is van iedereen;

- 3.

Informatiebeveiliging is risicomanagement;

- 4.

Risicomanagement is onderdeel van de besluitvorming;

- 5.

Informatiebeveiliging behoeft ook aandacht in (keten)samenwerking;

- 6.

Informatiebeveiliging is een proces;

- 7.

Informatiebeveiliging kost geld;

- 8.

Onzekerheid dient te worden ingecalculeerd;

- 9.

Verbetering komt voort uit leren en ervaring;

- 10.

Het bestuur controleert en evalueert.

Het bestuur dient de gemeente te faciliteren in het op orde brengen van de informatiebeveiliging.

Referentie: BIO versie 1.04zv beheersmaatregel 5.1.1.1.f.

2.4. Verantwoordelijkheden

De raad van gemeente Medemblik is verantwoordelijk voor de vaststelling van kaders voor het informatiebeveiligingsbeleid en het beschikbaar stellen van voldoende middelen aan de gemeente om te voldoen aan dit beleid.

De ambtelijke organisatie van verantwoordelijkheden ten aanzien van informatiebeveiliging staat beschreven in “hoofdstuk 3 Organiseren van informatiebeveiliging” van dit beleid.

Referentie: BIO versie 1.04zv beheersmaatregel 5.1.1.1.b & 5.1.1.1.c.

2.5. Strategische uitgangspunten

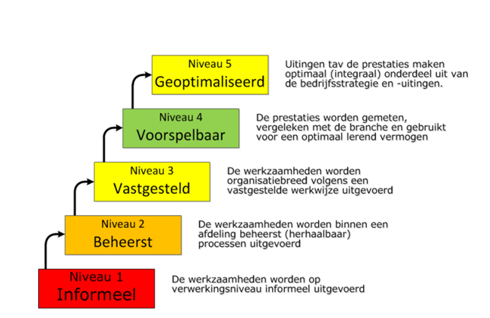

Het uitgangspunt betreffende informatiebeveiliging voor de gemeente is om te voldoen aan relevante wet- en regelgeving, in het bijzonder de Baseline Informatie Beveiligingsbeleid (BIO), en hierbij in te zetten op een ‘voldoende’. Een voldoende betekent dat niveau 3 van de BIO (zie afbeelding hieronder) wordt behaald binnen de gemeente.

Figuur 1: Niveaus Baseline Informatiebeveiliging Overheid

Het BIO niveau van de informatiebeveiliging van de gemeente dient jaarlijks gemeten te worden middels een onafhankelijke audit van een externe partij. De CISO is verantwoordelijk voor de coördinatie van de audit en het bestuur is verantwoordelijk voor het doorvoeren van aanpassingen n.a.v. de resultaten uit deze meting.

Verdere uitgangspunten voor de informatiebeveiliging zijn:

- •

Het informatiebeveiligingsbeleid is gebaseerd op de meest recente versie van de Baseline Informatiebeveiliging Overheid (BIO);

- •

Het informatiebeveiligingsbeleid is vastgelegd in dit document en is goedgekeurd door de raad, het college van de gemeente als eindverantwoordelijke ten aanzien van het beleid. In het beleidsdocument wordt verwezen naar aanvullende documenten;

- •

Het beleidsdocument en de hieruit volgende producten zijn beschikbaar voor alle medewerkers van de gemeente en worden gepubliceerd via het intranet;

- •

Informatie moet beschikbaar, integer en vertrouwelijk zijn. De mate hiervan hangt af van het belang van de informatie voor de gemeente of haar inwoners.

Referentie: BIO versie 1.04zv beheersmaatregel 5.1.1.1.a & 5.1.1.1.d.

2.6. Randvoorwaarden

Randvoorwaarden ten aanzien van een efficiënte en effectieve uitvoering van dit beleid zijn:

- •

De maatregelen moeten standaard onderdeel worden van de werkzaamheden en gemeentelijke processen;

- •

Het niet naleven van de maatregelen wordt niet getolereerd en zal geadresseerd worden, waar nodig middels een disciplinaire procedure;

- •

Het college, het DT, de strategisch managers en de teamleiders dienen het goede voorbeeld te geven;

- •

Aan periodieke toetsing en controles dient actief meegewerkt te worden. Bij uitblijven of tegenwerking dient hier door leidinggevende direct op te worden geacteerd;

- •

Het college en het DT geven ieder jaar expliciet aandacht aan informatiebeveiliging en committeren zich opnieuw aan dit beleid en de uitvoering en naleving hiervan;

- •

Er moeten voldoende middelen en capaciteit beschikbaar zijn om de maatregelen van dit beleid te implementeren, te onderhouden en na te leven.

Referentie: BIO versie 1.04zv beheersmaatregel 5.1.1.1.a.

2.7. Relevante Wet- en Regelgeving

Dit informatiebeveiligingsbeleid dekt tevens aanvullende beveiligingseisen uit lokale, nationale en Europese wet- en regelgeving af. Dit betreft onder andere, en is niet gelimiteerd tot, de wetgeving voor de BRP, SUWI, Woo, Wdo, Archiefwet, AVG, en de Cbw. Aanpassingen in lokale, nationale en Europese wet- en regelgeving zal leiden tot een herziening van dit beleid.

2.8. Beoordeling van informatiebeveiligingsbeleid

Het beleid dient periodiek beoordeeld te worden. Vragen die minimaal in iedere beoordeling worden gesteld zijn:

- 1.

Zijn er nieuwe ontwikkelingen die een bedreiging vormen voor de informatiebeveiliging van de gemeente?

- a.

Zo ja, dient dit beleid hiervoor aangepast te worden?

- b.

Zo nee, onderbouw waarom niet.

- a.

- 2.

Zijn er door dit beleid hinderingen binnen de werkprocessen in de gemeente?

- a.

Zo ja, dient dit beleid hiervoor aangepast te worden?

- b.

Zo nee, onderbouw waarom niet.

- a.

- 3.

Zijn er andere redenen om dit beleid aan te passen?

- a.

Zo ja, welke?

- b.

Zo nee, onderbouw waarom niet.

- a.

Beoordelingen worden uitgevoerd door de CISO en de ISO en worden schriftelijk vastgelegd op een locatie die voor alle betrokken rollen is te benaderen. Voor de beoordeling van het informatiebeveiligingsbeleid zijn er formele contactmomenten vastgesteld.

Tabel 1: Beoordeling van informatiebeveiligingsbeleid

|

Contactmoment |

Omschrijving |

Frequentie |

Betrokken rollen |

|

Beoordeling informatiebeveiligingsbeleid |

Overleg om het beleid te beoordelen en eventueel te wijzigen. |

2x per jaar |

CISO & ISO |

|

Terugkoppeling college en definitieve goedkeuring voorgestelde wijzigingen. |

Terugkoppeling van de resultaten van de beoordeling en eventueel voorstellen wijzigingen ter definitieve goedkeuring (na goedkeuring SMT en DT). |

2x per jaar |

College, gemeentesecretaris & CISO |

|

Interne Audit |

Interne beoordeling die controleert of de gemeente voldoet aan het informatiebeveiligingsbeleid. |

1x per jaar |

Interne auditor |

|

Terugkoppeling interne audit |

De interne auditor rapporteert de bevindingen direct aan de directie, het SMT en de CISO. |

1x per jaar |

Interne auditor, CISO & gemeentesecretaris |

|

SMT-overleg |

Overleg om de resultaten vanuit de beoordeling terug te koppelen aan de directie en strategisch managers. Het SMT kan dan tevens aangeven of het beleid nog voldoende aansluit bij de werkzaamheden van de afdelingen. |

4x per jaar |

Directieteam, strategisch managers & CISO |

|

Terugkoppeling beoordeling CISO en eventuele goedkeuring voorgestelde wijzigingen door het college. |

Informatieve terugkoppeling van de beoordelingen van het beleid door de CISO. Na goedkeuring van de directie in het SMT-overleg dienen eventuele wijzigingen te worden voorgesteld aan het college en door hun goedgekeurd te worden. |

2x per jaar |

CISO, gemeentesecretaris en college |

Indien door externe ontwikkelingen aanpassingen niet kunnen wachten tot de formele beoordelingsmomenten, kan de CISO het SMT, het DT, het college en de raad te allen tijde benaderen met een voorstel tot aanpassing. De CISO is verantwoordelijk voor de aanpassing van het informatiebeveiligingsbeleid, het college is verantwoordelijk voor de vaststelling van de aanpassing(en). De raad dient te worden geïnformeerd na vaststelling van de aanpassing(en).

Referentie: BIO versie 1.04zv beheersmaatregel 5.1.1.1.e & 5.1.2.

2.9. Bijhouden deelproducten

Een tabel met bijbehorende deelproducten is opgenomen in “Bijlage 1: Deelproducten behorende bij het informatiebeveiligingsbeleid”.

2.10. Inwerkingtreding

Dit informatiebeveiligingsbeleid treedt in werking na vaststelling en ondertekening door de raad. Hiermee vervallen alle informatiebeveiligingsbeleidsstukken die voor dit beleid waren besloten.

2.11. Hardheidsclausule

In uitzonderlijke gevallen kan het college besluiten om af te wijken van de bepalingen in dit informatiebeveiligingsbeleid, indien strikte naleving ervan leidt tot onredelijke belemmeringen voor de uitvoering van gemeentelijke taken of andere dringende belangen in het algemeen belang.

Een dergelijke afwijking kan slechts plaatsvinden na zorgvuldige afweging van de risico's voor informatiebeveiliging op advies van de CISO en na goedkeuring van de gemeentesecretaris Het besluit tot afwijking en de redenen daarvoor worden gedocumenteerd en indien nodig gecommuniceerd naar relevante belanghebbenden, met inachtneming van de geldende wet- en regelgeving.

3. Organiseren van informatiebeveiliging

3.1. Interne organisatie

3.1.1. Rollen en verantwoordelijkheden bij informatiebeveiliging

In dit document worden enkel de functieprofielen benoemd die direct betrokken zijn bij het opstellen, uitvoeren en controleren van het informatiebeveiligingsbeleid.

Tabel 2: Rollen en verantwoordelijkheden bij informatiebeveiliging

|

Rol |

Verantwoordelijkheden |

|

Gemeenteraad |

Verantwoordelijk voor de vaststelling van het informatiebeveiligingsbeleid en het beschikbaar stellen van voldoende middelen aan de gemeente om te voldoen aan dit beleid. |

|

College van B&W |

Verantwoordelijk voor de uitvoering en naleving van dit informatiebeveiligingsbeleid op het hoogste niveau. Daarnaast is het college gedurende de looptijd van het informatiebeveiligingsbeleid gemandateerd tot het doorvoeren van tussentijdse wijzigingen. |

|

Gemeentesecretaris |

Verantwoordelijk voor de operationele naleving van dit beleid en het voldoende toekennen van de beschikbare middelen. |

|

Strategisch manager |

Verantwoordelijk voor de uitvoering en naleving van dit beleid op afdelingsniveau én zijn, conform de BIO, verantwoordelijk voor de ketens van informatiesystemen die onder hun afdeling vallen. Indien een keten van informatiesystemen niet onder één afdeling valt zijn beide strategisch managers verantwoordelijk. |

|

Chief Information Security Officer (CISO) |

Verantwoordelijk voor de onafhankelijke controle op de uitvoering en naleving van dit beleid én dient tijdig de verantwoordelijken te wijzen op eventuele misstanden. Tevens is de CISO verantwoordelijk voor de aanpassingen van dit beleid. |

|

Information Security Officer (ISO) |

Ondersteunt de CISO en de gemeente met betrekking tot informatiebeveiliging. |

|

Proceseigenaar |

Verantwoordelijk voor een proces binnen de gemeente en de uitvoering en naleving van dit beleid binnen dat proces. |

|

Teamleider |

Verantwoordelijk voor de uitvoering en naleving van dit beleid in de processen die binnen hun team worden gehanteerd. |

|

Budgethouder |

Verantwoordelijk voor de uitvoering en naleving van dit beleid bij de door hen gecontracteerde leveranciers. |

|

Systeemeigenaar |

Verantwoordelijk voor de uitvoering en naleving van dit beleid voor het systeem waarvan zij eigenaar zijn. Ieder systeem (dus ook Cloud systemen) dienen een systeemeigenaar te hebben. |

|

Interne Auditor |

Verantwoordelijk voor de interne toetsing van het informatiebeveiligingsbeleid. |

|

Privacy Officer (PO) |

De PO houdt onder verantwoordelijkheid van de organisatie toezicht op de interne naleving van de AVG en, adviseert en ondersteund het lijnmanagement en medewerkers over de juiste en zorgvuldige omgang met persoonsgegevens zoals de AVG voorschrijft. |

|

Functionaris Gegevensbescherming (FG) |

De FG is de onafhankelijke interne toezichthouder. De FG controleert of de organisatie de AVG, en WPG, goed toepast en ziet erop toe dat betrokkenen hun privacy rechten kunnen uitoefenen. |

|

Medewerker |

Verantwoordelijk voor het uitvoeren van het informatiebeveiligingsbeleid binnen zijn / haar werkzaamheden. |

Referentie: BIO versie 1.04zv beheersmaatregel 6.1.1, 5.1.1.1.b & 5.1.1.1.c.

3.1.2. Scheiding van taken

Conflicterende taken en verantwoordelijkheden dienen van elkaar te worden gescheiden zodat het risico van ongewenste wijzigingen of misbruik van bedrijfsmiddelen wordt verminderd.

In ieder onderdeel van dit beleid staan de verantwoordelijken benoemt. De verantwoordelijkheden zijn gekoppeld aan functies op een wijze waardoor men nooit de gehele cyclus van een proces kan beïnvloeden.

Deze functies dienen nimmer bij eenzelfde persoon belegd te worden. In onderstaande tabel staan de functies die niet tegelijktijdig bij een eenzelfde persoon mogen worden belegd. De ‘x’ geeft aan dat deze functies niet belegd mogen zijn bij dezelfde persoon.

Tabel 3: Functies die niet bij eenzelfde persoon belegd mogen zijn

|

Functies die niet bij eenzelfde persoon belegd mogen zijn |

||||||

|

|

Proceseigenaar |

Systeemeigenaar |

Teamleider |

CISO |

Interne Auditor |

SMT lid |

|

Proceseigenaar |

|

|

|

|

|

|

|

Systeemeigenaar |

|

|

|

|

|

|

|

Teamleider |

|

|

|

|

|

|

|

CISO |

|

|

|

|

|

|

|

Interne Auditor |

|

|

|

|

|

|

|

SMT lid |

|

|

|

|

|

|

Referentie: BIO versie 1.04zv beheersmaatregel 6.1.2.

3.1.3. Contact met overheidsinstanties

In het kader van informatiebeveiliging is de CISO verantwoordelijk voor de contacten met toezichthouders en andere overheidsinstanties, waaronder de Informatiebeveiligingsdienst (IBD). Uitzondering op bovenstaande is het contact met de Autoriteit Persoonsgegevens (AP), waar de Functionaris Gegevensbescherming verantwoordelijk voor is.

Ten aanzien van de contacten met de overheidsinstanties dient een contactoverzicht te worden opgesteld door de CISO, die dit overzicht jaarlijks actualiseert. Het contactoverzicht wordt vastgelegd bij het informatiebeveiligingsbeleid en bevat de volgende onderdelen:

- •

Relevante overheidsinstanties waarmee contact onderhouden dient te worden;

- •

Contactgegevens overheidsinstanties, zoals postadres, e-mail, telefoon;

- •

Verantwoordelijke vanuit de gemeente voor het contact;

- •

In welk geval contact opgenomen moet worden met de overheidsinstantie;

- •

Datum van meest recente actualisatie contactoverzicht.

In het geval van incidenten en calamiteiten kan er afgeweken worden van bovenstaande. Het Bedrijfscontinuïteitsplan (BCP) en Incident Response Plan omvatten de verantwoordelijkheden in het geval van calamiteiten en incidenten.

Referentie: BIO versie 1.04zv beheersmaatregel 6.1.3.

3.1.4. Informatiebeveiliging in projectbeheer

Informatiebeveiliging is onderdeel van alle projecten.

Voorafgaand aan een project

Voorafgaand aan een project wordt de informatie die noodzakelijk is voor het project geclassificeerd aan de hand van hoofdstuk 5 uit dit beleid. Vervolgens worden informatiebeveiligingsrisico’s geïdentificeerd middels een risicoanalyse.

Maatregelen en risico acceptatie

Na identificatie moet er gekozen worden voor welke risico’s maatregelen worden getroffen en welke risico’s worden geaccepteerd. De verantwoordelijke voor deze keuzes wordt als volgt bepaald:

Indien het project één of een deel van één werkproces omvat, dient de proceseigenaar deze keuzes te maken.

Indien het project meer dan één werkproces bevat maar geen werkprocessen in andere afdelingen raakt, dan is de strategisch manager hiervoor verantwoordelijk.

Als het project meerdere afdelingen raakt dient de gemeentesecretaris deze keuzes maken.

Te allen tijde dient de verantwoordelijke advies te vragen aan de CISO.

Vastlegging

De risicoanalyse en onderverdeling in te accepteren risico’s en te nemen maatregelen worden schriftelijk vastgelegd door de verantwoordelijke en gedeeld met de CISO. Na vastlegging worden de project specifieke beveiligingsmaatregelen, in overleg met de CISO of ISO, uitgewerkt en opgenomen in de acceptatiecriteria én de kosten in de financiële verantwoording van het project.

Tijdens de uitvoering van het project

Tijdens uitvoering van projecten dient te allen tijde conform dit beleid gewerkt te worden. Tevens dienen de uitgewerkte project specifieke beveiligingsmaatregelen zo vroeg mogelijk aantoonbaar in het project te worden geïmplementeerd. De projectleider is verantwoordelijk voor de naleving en monitoring hiervan.

Referentie: BIO versie 1.04zv beheersmaatregel 6.1.5.

3.2. Mobiele apparaten en telewerken

Onder mobiele apparaten worden alle apparaten verstaan die niet gebonden zijn aan een vaste locatie. Een server, vaste telefoon of desktop vallen hierbuiten. Populaire mobiele apparaten zijn laptops, mobiele telefoons en tablets.

De volgende maatregelen gelden ten aanzien van mobiele apparaten en telewerken:

- •

Alle medewerkers, raadsleden, stagiaires en ingehuurde externen dienen te werken op een mobiel apparaat verstrekt door de gemeente;

- •

Voor alle verstrekte mobiele apparaten moet een bruikleenovereenkomst (zie hoofdstuk 6) getekend worden;

- •

Bij uitgifte van een mobiel apparaat ontvangt de gebruiker een document waarin de gedragsaspecten van veilig mobiel werken aan de orde komen;

- •

De toegang tot gegevens moet beperkt worden door middel van specifieke toegangsrechten voor elke gebruiker;

- •

Alle data op alle mobiele apparaten dient door middel van versleuteling beveiligd te zijn (zie hoofdstuk 8);

- •

Het moet medewerkers door technische maatregelen onmogelijk gemaakt worden om applicaties / programma’s te installeren zonder toestemming van de gemeente;

- •

Mobiele apparatuur dient de mogelijkheid te hebben om op afstand onbruikbaar gemaakt te worden waarbij alle gegevens onomkeerbaar worden vernietigd;

- •

Alle mobiele apparaten dienen onder beheer te zijn van de gemeente en te voldoen aan dit informatiebeveiligingsbeleid;

- •

De verbinding tussen de telewerklocatie en de gemeente dient beveiligd te zijn middels versleuteling (zie hoofdstuk 8);

- •

Alle verstrekte mobiele apparaten worden na het beëindigen van de werkzaamheden voor de gemeente teruggegeven aan de gemeente en door de gemeente op een veilige manier gereset waarbij alle data verwijderd wordt (zie paragraaf 9.2.7).

Telewerken

Telewerken betreft het op afstand werken op het netwerk van de gemeente. De gemeente staat telewerken toe voor de netwerken waarin informatie bereikbaar (zie hoofdstuk 11) is met een informatieclassificatieniveau ‘Laag’ en ‘Midden’, voor ‘Hoog’ is telewerken niet toegestaan. Telewerken dient uitsluitend mogelijk te zijn via een beveiligde verbinding (zie hoofdstuk 8) die enkel werkt vanaf een beveiligde omgeving van de gemeente.

Referentie: BIO versie 1.04zv beheersmaatregel 6.2.1 en 6.2.2.

4. Veilig Personeel

4.1. Voorafgaand aan het dienstverband

4.1.1. Screening

Voor aanvang werkzaamheden

Alle medewerkers, stagiaires en extern ingehuurde overleggen voor de aanvang van werkzaamheden een Verklaring Omtrent het Gedrag (VOG) specifiek voor de te vervullen functie.

Registratie

Team HR registreert het overleggen van de VOG waarbij de registratie minimaal de volgende punten bevat:

- •

Naam medewerker;

- •

Datum indiensttreding;

- •

Functie medewerker;

- •

Datum overlegde functie specifieke VOG;

- •

Verwachte datum voor vernieuwde VOG-aanvraag.

Functiewijziging

Bij functiewijziging dient een nieuwe VOG aangevraagd te worden voor de te vervullen functie. Team HR is verantwoordelijk voor het verzamelen van de aangevraagde VOG’s.

Vernieuwing VOG

Iedere vijf jaar dient de VOG opnieuw aangevraagd en overlegd te worden voor iemand die een kwetsbare of risicovolle functie en/ of taak uitvoert. De criteria hiervoor zijn vastgelegd in een screeningsbeleid.

Niet kunnen overleggen VOG

Bij het niet kunnen overleggen van een VOG zijn overeenkomsten niet geldig (zie paragraaf 4.1.2).

Opslag VOG’s

VOG’s zijn geclassificeerd als informatie met classificatieniveau ‘Midden’ (zie hoofdstuk 5). De eisen voor deze classificatie gelden voor de opslag, het beheer en andere zaken omtrent VOG’s. Aanvullend geldt dat de VOG na 5 jaar onomkeerbaar verwijderd wordt.

Referentie: BIO versie 1.04zv beheersmaatregel 7.1.1.

4.1.2. Arbeidsvoorwaarden

Arbeidsovereenkomsten en inhuurovereenkomsten dienen de volgende punten te bevatten:

- 1.

De plichten en verantwoordelijkheden van de ondertekende ten aanzien van informatiebeveiliging;

- 2.

De disciplinaire procedure (paragraaf 4.2.4), met te nemen maatregelen voor wanneer:

- a.

Geheimhouding geschonden wordt;

- b.

Het informatiebeveiligingsbeleid niet wordt nageleefd;

- c.

De plichten en verantwoordelijkheden niet worden nageleefd;

- a.

- 3.

De randvoorwaarde dat men enkel voor de gemeente kan werken indien iedere vijf jaar een geldige VOG overlegt kan worden.

Medewerkers in dienst van de gemeente

Arbeidsovereenkomsten voor medewerkers in dienst van de gemeenten dienen een verwijzing naar de Ambtenarenwet te bevatten én alvorens aanvang van de werkzaamheden dient de ambtelijke eed ter geheimhouding te worden vastgelegd.

Inhuur, externen en stagiaires

Inhuur, externen en stagiaires dienen voor aanvang van de werkzaamheden een geheimhoudingsverklaring te ondertekenen. De plicht ter geheimhouding blijft na het beëindigen van de werkzaamheden van kracht (zie paragraaf 4.2.5).

Tevens dienen de gedragsregels voor het gebruik van bedrijfsmiddelen voor extern personeel in het contract vastgelegd te zijn.

Referentie: BIO versie 1.04zv beheersmaatregel 7.1.2 & 8.1.3.2.

4.1.3. Personeelsreglement

Het personeelsreglement bevat minimaal:

- •

De verantwoordelijkheden van medewerkers, stagiaires en extern ingehuurde ten aanzien van informatiebeveiliging.

- •

De plicht dat iedereen het informatiebeveiligingsbeleid en de maatregelen die van toepassing zijn dient te kennen.

- •

De plicht dat iedereen de verantwoordelijkheid heeft de gemeentelijke informatie te beschermen.

Referentie: BIO versie 1.04zv beheersmaatregel 7.1.2.

4.2. Tijdens het dienstverband

4.2.1. Directieverantwoordelijkheden

De directie heeft de verantwoordelijkheid ervoor te zorgen dat het informatiebeveiligingsbeleid van de gemeente wordt nageleefd door iedereen die werkzaam is voor de gemeente. De directie dient daarom:

- 1.

Periodiek, ten minste per kwartaal, te controleren of regels en procedures worden nageleefd;

- 2.

Opleidingen en trainingen beschikbaar stellen aan medewerkers over hoe ze informatiebeveiliging moeten toepassen;

- 3.

Voor een duidelijk communicatiemiddel omtrent informatiebeveiliging te zorgen.

Referentie: BIO versie 1.04vz beheersmaatregel 7.2.1.

4.2.2. Klokkenluidersregeling

Wanneer afspraken rondom informatiebeveiliging niet of onvoldoende worden nagekomen, dient de directie te zorgen voor een klokkenluidersregeling conform de Wet bescherming klokkenluiders. Hiervoor is het noodzakelijk dat specifiek voor informatiebeveiliging de volgende punten worden gewaarborgd:

- •

Medewerkers moeten anoniem melding kunnen doen, zonder dat de melding is terug te traceren naar de melder;

- •

Klokkenluidersmeldingen zijn geclassificeerd als informatie met informatieclassificatie ‘Hoog’. Alle eisen ten aanzien van deze informatieclassificatie gelden voor deze meldingen;

- •

De melding komt alleen terecht bij degene die verantwoordelijk zijn voor het behandelen van beveiligingsincidenten om de vertrouwelijkheid van de melder te beschermen;

- •

Het meldpunt dient onafhankelijk van de rest van de gemeente te opereren;

- •

Medewerkers dienen terugkoppeling te krijgen van de behandelaar van de melding over hoe hun melding is behandeld en wat er met de informatie is gedaan;

- •

Medewerkers die melding maken dienen te worden beschermd tegen de consequenties van het doen van de melding;

- •

De procedure ten aanzien van de klokkenluidersregeling dient duidelijk gecommuniceerd te worden naar de medewerkers, zodat inzichtelijk is hoe een beveiligingsissue gemeld moet worden en wat er vervolgens mee gebeurt.

Referentie: BIO versie 1.04vz beheersmaatregel 7.2.1.1.

4.2.3. Bewustzijn, opleiding en training ten aanzien van informatiebeveiliging

Beschikbaar stellen van informatie

Informatie met betrekking tot het informatiebeveiligingsbeleid wordt beschikbaar gesteld op het intranet en bestaat minimaal uit de beleidsdocumenten, de gehouden presentaties en andere relevante documenten gerelateerd aan dit beleid.

Binnen 3 maanden na aanvang werkzaamheden

Iedereen die werkzaam is voor de gemeente dient binnen drie maanden na aanvang van de werkzaamheden een bewustzijnstraining succesvol te hebben gevolgd. De training eindigt met een toets om het kennisniveau van de personen te bepalen.

Aanvullend wordt de presentatie van de voorgaande sessie verstrekt binnen één maand na aanvang van de werkzaamheden.

Registratie initiële training

Van de deelname aan de bewustzijnstraining dient een registratie te worden bijgehouden door de teamleider in het centrale register voor bewustzijnstrainingen. Deze registratie moet ten minste de volgende onderdelen bevatten:

- •

Naam deelnemer;

- •

Functie deelnemer;

- •

Datum indiensttreding deelnemer;

- •

Datum van succesvol afronden bewustzijnstraining.

Deze registratie maakt inzichtelijk welke medewerkers de training nog moeten volgen en welke medewerkers de training succesvol hebben afgerond.

Geen succesvolle afronding

Indien uit de toets blijkt dat een persoon een onvoldoende kennisniveau heeft dan dient deze persoon deel te nemen aan de volgende bewustzijnstraining.

Periodieke training

Om iedereen bewust te laten omgaan met informatiebeveiliging wordt ten minste halfjaarlijks een verplichte bewustzijnstraining gehouden. In onderstaande tabel staan de verantwoordelijkheden ten aanzien van de verplichte trainingen:

Tabel 4: Periodieke training

|

Doelgroep |

Verantwoordelijke |

Ondersteund door |

Frequentie |

|

De raad |

Gemeentesecretaris |

CISO |

Jaarlijks |

|

Directie, college en strategisch managementteam |

Gemeentesecretaris |

CISO |

Halfjaarlijks |

|

Teamleiders |

Strategisch manager |

ISO |

Halfjaarlijks |

|

Medewerkers |

Teamleider |

ISO |

Halfjaarlijks |

De CISO of ISO bereidt de presentatie voor en ondersteunt de verantwoordelijke in de sessie. De presentaties worden samen met de verantwoordelijke gegeven.

Gemiste training door omstandigheden

Als een persoon niet bij een periodieke bewustzijnstraining aanwezig kan zijn, dient deze zich te melden bij de ISO. De ISO plant een vervangende training in voor de personen die niet aanwezig waren. Deze training dient binnen één maand van de originele training plaats te vinden.

Referentie: BIO versie 1.04zv beheersmaatregel 7.2.2.

4.2.4. Disciplinaire procedure

Er is een formele disciplinaire procedure voor de gevallen waarin:

- 1.

Het geheimhoudingsbeding is geschonden;

- 2.

Het informatiebeveiligingsbeleid niet is nageleefd;

- 3.

Er onrechtmatig inbreuk is gepleegd op de informatiebeveiliging.

De procedure wordt gebruikt om men tot verantwoording te roepen en om te zorgen dat dergelijke, vergelijkbare, overtredingen in de toekomst worden voorkomen. Het college is eindverantwoordelijk voor het opstellen, uitvoeren en handhaven van de disciplinaire procedure.

Meldingen

De directie stelt een team of persoon aan die verantwoordelijk is voor het ontvangen en onderzoeken van meldingen, het vaststellen van de verantwoordelijkheid van de overtreder, het opleggen van de straffen en het handhaven van de procedure.

Eisen aan de procedure

De disciplinaire procedure dient ten minste de volgende onderdelen te bevatten:

- •

Beschrijving van hoe een melding van een inbreuk op de informatiebeveiliging moet worden gemaakt;

- •

Beschrijving van hoe de melding vervolgens wordt behandeld;

- •

Beschrijving van hoe een melding wordt onderzocht;

- •

Wie verantwoordelijk is voor het onderzoeken van de melding;

- •

Hoe bewijs wordt verzameld en vastgelegd;

- •

Beschrijving van welke straffen er opgelegd kunnen worden voor de inbreuken;

- •

Beschrijving hoe de straf wordt bepaald;

- •

Beschrijving wie verantwoordelijk is voor het opleggen van de straf;

- •

Hoe de beslissingen over de inbreuken worden gecommuniceerd naar de verantwoordelijke;

- •

Wie verantwoordelijk is voor de communicatie en hoe de communicatie wordt gemonitord;

- •

Hoe de straffen worden gehandhaafd;

- •

Beschrijving van hoe de procedure periodiek wordt geëvalueerd en verbeterd.

Opslag van meldingen én vervolgacties

Informatie omtrent meldingen en onderzoeken ten aanzien van de disciplinaire procedure hebben het classificatieniveau ‘Hoog’. Alle eisen van dit classificatieniveau zijn van toepassing op de opslag, verwerking en communicatie van deze informatie.

Kennisname van de procedure

De directie, strategisch managers en teamleiders dienen ervoor te zorgen dat de disciplinaire procedure bekend is bij de medewerkers. De procedure dient ook opgenomen te zijn in alle overeenkomsten.

Referentie: BIO versie 1.04zv beheersmaatregel 7.2.3.

4.2.5. Beëindiging en wijziging van dienstverband

Verantwoordelijkheden en taken met betrekking tot informatiebeveiliging die van kracht blijven na beëindiging of wijziging van het dienstverband zijn gedefinieerd in het geheimhoudingsbeding en worden bij in- en uitdiensttreding gecommuniceerd aan de medewerker of contractant door team HR. Het geheimhoudingsbeding blijft permanent van kracht, ook als de werkzaamheden voor de gemeente zijn beëindigd.

Referentie: BIO versie 1.04zv beheersmaatregel 7.3.

5. Informatieclassificatie

Het is noodzakelijk dat informatie een passend beschermingsniveau krijgt. Om te bepalen welke beveiligingsmaatregelen worden getroffen ten aanzien van processen en informatiesystemen worden informatieclassificatieniveaus gebruikt. Een classificatie maakt het vereiste beschermingsniveau eenduidig zichtbaar en maakt direct inzichtelijk welke maatregelen minimaal noodzakelijk zijn.

Er wordt geclassificeerd op de drie betrouwbaarheidsaspecten van informatie: beschikbaarheid, integriteit (juistheid en volledigheid) en vertrouwelijkheid. Om te bepalen om welk classificatieniveau het gaat, wordt de classificatietoets BIO2 van de VNG gebruikt.

Er zijn drie beschermingsniveaus: ‘Hoog’, ‘Midden’ en ‘Laag’. Daarnaast is er nog het niveau ‘Openbaar’. Het niveau ‘Openbaar’ geeft aan dat er enkel basismaatregelen worden geëist.

De niveaus zijn in onderstaande tabel weergegeven:

Tabel 5: Classificatie matrix van informatie

|

Classificatie |

Beschikbaarheid |

Integriteit |

Vertrouwelijkheid |

|

3 – Hoog |

Essentieel Informatie mag alleen in uitzonderlijke situaties uitvallen, bijvoorbeeld bij calamiteiten (vb.: basisregistraties) |

Desastreus Het bedrijfsproces staat geen fouten toe (vb.: informatie op de website) |

Geheim Informatie is alleen toegankelijk voor direct geadresseerde(n) (vb.: zorggegevens en strafrechtelijke informatie) |

|

2 – Midden |

Noodzakelijk Informatie moet vrijwel altijd beschikbaar zijn, continuïteit is belangrijk (vb.: primaire proces informatie) |

Ernstig Het bedrijfsproces staat zeer weinig fouten toe (vb.: bedrijfsvoeringinformatie en primaire procesinformatie zoals vergunningen) |

Vertrouwelijk Informatie is alleen toegankelijk voor een beperkte groep gebruikers (vb.: persoonsgegevens, financiële gegevens) |

|

1 – Laag |

Belangrijk Informatie mag incidenteel niet beschikbaar zijn (vb.: administratieve gegevens) |

Gering Het bedrijfsproces staat enkele (integriteits-)fouten toe (vb.: rapportages) |

Intern Informatie is toegankelijk voor alle medewerkers van de gemeente (vb.: informatie op het intranet) |

|

0 – Openbaar |

Niet zeker Gegevens kunnen zonder gevolgen langere tijd niet beschikbaar zijn (vb.: ondersteunende tools) |

Verwaarloosbaar Informatie mag worden veranderd (vb.: templates en sjablonen) |

Openbaar Informatie mag door iedereen worden ingezien (vb.: algemene informatie op de externe website van gemeente Medemblik) |

5.1. Verantwoordelijkheden

De proceseigenaar classificeert alle informatie in het proces conform bovenstaande toets. De CISO kan te allen tijde een nieuwe classificatie uitvoeren. De proceseigenaar dient bij de CISO te consulteren over passende beveiligingsmaatregelen per classificatieniveau. Daarnaast evalueert de CISO de beveiligingsmaatregelen periodiek, voor classificatieniveau ‘Hoog’ minimaal halfjaarlijks en voor classificatieniveau ‘Midden’ minimaal jaarlijks.

De interne auditor evalueert de werking van de beveiligingsmaatregelen periodiek, voor classificatieniveau ‘Hoog’ minimaal halfjaarlijks en voor classificatieniveau ‘Midden’ minimaal jaarlijks.

Referentie: BIO versie 1.04zv beheersmaatregel 8.2.1, 8.2.2 & 8.2.3.

5.2. Niet geclassificeerde informatie

In de regel mag het niet voorkomen dat informatie (nog) niet geclassificeerd is. In de praktijk zal dit echter zeker voorkomen. Niet geclassificeerde informatie dient zo snel mogelijk geclassificeerd te worden.

Zolang informatie nog niet geclassificeerd is dient er gecontroleerd te worden of de informatie persoonsgegevens bevat. Indien dit zo is geldt de classificatie ‘Hoog’ totdat de classificatie is uitgevoerd. Indien er geen persoonsgegevens aanwezig zijn betreft het classificatie ‘Midden’ totdat de classificatie is uitgevoerd.

5.3. Informatie en data eigenaarschap

Het eigenaarschap en bepaalde hierbij behorende verantwoordelijkheden ten behoeve van data en informatie zijn vastgelegd in het Data Governance beleid. Dit beleid dient vastgesteld te worden door het college en dient drie jaarlijks geëvalueerd te worden door het SMT met advies van de CISO en proceseigenaren.

6. Beheer van bedrijfsmiddelen

6.1. Verantwoordelijkheid voor bedrijfsmiddelen

6.1.1. Inventariseren van bedrijfsmiddelen

Per afdeling zijn alle bedrijfsmiddelen die samenhangen met informatie of informatie verwerkende faciliteiten vastgelegd in een inventaris. De inventaris wordt ieder kwartaal bijgewerkt. De strategisch manager is verantwoordelijk voor de vastlegging en het onderhoud van de inventaris op afdelingsniveau.

Indien een bedrijfsmiddel op teamniveau beheerd wordt, is de teamleider verantwoordelijk voor de vastlegging en het onderhoud van de inventaris op teamniveau. Deze inventaris dient onderdeel te zijn van de inventaris op afdelingsniveau.

Bedrijfsmiddelen die gedeeld worden door afdelingen worden in een gemeente brede inventaris opgenomen. Het gehele strategisch managementteam (SMT) is hiervoor verantwoordelijk.

De inventaris dient opgesteld te worden aan de hand van een gemeente brede standaard waarin minimaal de volgende zaken worden vastgelegd:

- •

Wat het bedrijfsmiddel is;

- •

Om welk type bedrijfsmiddel het gaat;

- •

Onder welke afdeling het valt;

- •

Indien van toepassing, onder welk team het valt;

- •

Wie de eigenaar (verantwoordelijke) is van het bedrijfsmiddel;

- •

Wie de gebruikers (functies) zijn van het bedrijfsmiddel.

Referentie: BIO versie 1.04zv beheersmaatregel 8.1.1 en 8.1.2.

6.1.2. Aanvaardbaar gebruik van bedrijfsmiddelen

Voordat bedrijfsmiddelen verstrekt worden, dient aan een aantal voorwaarden te worden voldaan:

- 1.

Middels de risicoanalyse ‘Aanvaardbaar gebruik bedrijfsmiddelen’ stelt de gemeente vast dat de ontvangende partij het gebruik van de bedrijfsmiddelen toevertrouwd kan worden;

- 2.

De verantwoordelijke voor de bedrijfsmiddelen geeft expliciet toestemming voor het verstrekken van de bedrijfsmiddelen aan de ontvangende partij voor het beoogde doel;

- 3.

De ontvangende partij heeft een dienstverband, contract of overeenkomst met de gemeente;

- 4.

De ontvangende partij ondertekent voor de bedrijfsmiddelen een bruikleenovereenkomst conform de standaard van de gemeente (zie paragraaf 6.1.3);

- 5.

De bruikleenovereenkomst is ondertekend en vastgelegd voordat de bedrijfsmiddelen worden verstrekt.

Referentie: BIO versie 1.04zv beheersmaatregel 8.1.3 & 6.1.2.1.

6.1.3. Bruikleenovereenkomst

De ontvangende partij ondertekent voor de bedrijfsmiddelen een bruikleenovereenkomst conform de standaard van de gemeente. In de bruikleenovereenkomst moeten minimaal de volgende onderdelen opgenomen zijn:

- •

Omschrijving van het bedrijfsmiddel dat in bruikleen wordt genomen;

- •

Omschrijving waarvoor het bedrijfsmiddel gebruikt mag worden;

- •

Omschrijving van welke gegevens uit het bedrijfsmiddel worden opgeslagen en gedeeld;

- •

Voorwaarden waaronder het bedrijfsmiddel in bruikleen wordt gegeven;

- •

Inwerkingtreding van de bruikleenovereenkomst;

- •

Looptijd van de bruikleenovereenkomst;

- •

De gevolgen indien het in bruikleen gegeven bedrijfsmiddel tijdens de bruikleenperiode verloren gaat of beschadigd raakt;

- •

Inleverprocedure;

- •

Contactgegevens van de verantwoordelijke voor het bedrijfsmiddel, inclusief functie;

- •

Contactgegevens van de gebruiker van het bedrijfsmiddel, inclusief functie;

- •

Handtekeningen van de verantwoordelijke voor het bedrijfsmiddel en de gebruiker;

- •

Gedragsregels behorende bij het bedrijfsmiddel.

De verantwoordelijke voor het bedrijfsmiddel is verantwoordelijk voor de afsluiting van de bruikleenovereenkomst (zie paragraaf 6.1.2). De bruikleenovereenkomst dient centraal te worden opgeslagen en dient toegankelijk te zijn voor de betrokken partijen.

Referentie: BIO versie 1.04zv beheersmaatregel 6.1.2.1 & 8.1.3.1.

6.1.4. Registratie uitgifte bedrijfsmiddelen

De uitgifte van bedrijfsmiddelen dient geregistreerd te worden. De registratie dient centraal bijgehouden te worden en is enkel inzichtelijk voor geautoriseerde personen. De registratie bevat minimaal de volgende zaken:

- •

Ontvanger van het bedrijfsmiddel, inclusief naam, functie en contactgegevens van de ontvanger;

- •

Verstrekker van het bedrijfsmiddel, inclusief naam, functie en contactgegevens van de verstrekker;

- •

Identificatie bedrijfsmiddel, inclusief type, merk, model en serienummer van het bedrijfsmiddel en eventueel de softwareversie van het bedrijfsmiddel;

- •

Datum van uitgifte;

- •

Datum van inname;

- •

Door wie en wanneer en in welke staat het bedrijfsmiddel retour is ingenomen;

- •

Bewijs dat de bruikleenovereenkomst door beide partijen is getekend;

- •

Indien van toepassing, beveiligingsinstellingen die zijn toegepast op het bedrijfsmiddel (zoals versleuteling of kunstmatige limitatie);

- •

Indien van toepassing, incidenten (bijvoorbeeld schade) die zich hebben voorgedaan met het bedrijfsmiddel.

De registratie van bedrijfsmiddelen dient periodiek, ten minste per kwartaal, gecontroleerd te worden door de strategisch manager.

Referentie: BIO versie 1.04zv beheersmaatregel 6.1.2.1.

6.1.5. Teruggeven van bedrijfsmiddelen

Alle bedrijfsmiddelen worden teruggegeven aan de gemeente wanneer deze voor de uit te voeren werkzaamheden niet meer noodzakelijk zijn of bij beëindiging van het dienstverband, contract of overeenkomst. De gemeente geeft een schriftelijke bevestiging van inlevering van bedrijfsmiddelen aan de ontvangende partij en registreert de inname in de inventaris. De inname status van de inventaris dient maandelijks door de verantwoordelijke te worden beoordeeld. In de beoordeling wordt minimaal geverifieerd of:

- •

De staat van het ingenomen bedrijfsmiddel voldoende is;

- •

Het bedrijfsmiddel is ingenomen binnen de gestelde looptijd van de bruikleenovereenkomst.

Referentie: BIO versie 1.04zv beheersmaatregel 8.1.4.

6.2. Behandelen van media

De definitie van media in dit beleid is ‘middelen om informatie over te dragen’ ofwel gegevensdragers. Dit is niet gelimiteerd tot digitale gegevensdragers, fysieke gegevensdragers zoals papier vallen hier ook onder.

6.2.1. Beheer van verwijderbare media

Verwijderbare media kan informatie bevatten die in onbevoegde handen kan vallen bij onjuist gebruik, verlies of diefstal. Voor het beheren van verwijderbare media geldt dat:

- •

Digitale verwijderbare media (bijv. USB-sticks) zijn bedrijfsmiddelen, bij uitwisseling dient er te worden voldaan aan de eisen van paragraaf 6.2.3.

- •

Vernietiging vindt plaats conform het reglement ‘Vernietiging opslagmedia’ (zie paragraaf 9.2.7).

- •

Versleutelingseisen conform hoofdstuk 8 zijn ten alle tijden van toepassing.

- •

Hergebruik geldt alleen voor digitale media waarbij de eisen van paragraaf 9.2.7 te allen tijde van toepassing zijn.

- •

Verwijderbare media (zowel papier als digitale media) worden na werktijd altijd achter slot en grendel opgeborgen. Verder gelden de eisen van paragraaf 9.2.9.

Referentie: BIO versie 1.04zv beheersmaatregel 8.3.1.

6.2.2. Verwijderen van media

Media die vertrouwelijke informatie bevatten, zijn opgeslagen op een plek die niet toegankelijk is voor onbevoegden. Media die niet langer nodig zijn, behoren op een veilige en beveiligde manier te worden verwijderd (zie paragraaf 9.2.7).

Eisen omtrent het hergebruik van verwijderbare media (opslagmedia) staan beschreven in paragraaf 9.2.7.

Referentie: BIO versie 1.04zv beheersmaatregel 8.3.2.

6.2.3. Media fysiek overdragen

Media die informatie bevatten, dienen te worden beschermd tegen onbevoegde toegang, misbruik of corruptie tijdens de overdracht. Voor het uitwisselen en overdragen van media dient een uitwisselingsbeleid te worden opgesteld. Dit beleid moet worden vastgesteld door het college. In dit beleid dienen ten minste de volgende onderdelen te worden opgenomen:

- •

Welke typen media kunnen worden overgedragen;

- •

Wie media kan overdragen;

- •

Aan wie de media overgedragen mag worden;

- •

Binnen welke termijn de media worden overgedragen;

- •

Wat de gevolgen zijn als media onjuist of onrechtmatig wordt overgedragen;

- •

Op welke wijze de media overgedragen mag worden;

- •

Per classificatieniveau informatie eisen omtrent het gebruik van koeriers of transporteurs;

- •

Wie verantwoordelijk is voor het fysiek transport van de media.

Referentie: BIO versie 1.04zv beheersmaatregel 8.3.3.

7. Logische toegangsbeveiliging

7.1. Bedrijfseisen voor logische toegangsbeveiliging

7.1.1. Beleid voor logische toegangsbeveiliging

De gemeente heeft een ‘Logisch toegangsbeveiligingsbeleid’ vastgesteld en gedocumenteerd. Het toegangsbeveiligingsbeleid is bekend gemaakt aan iedereen die werkzaam is voor de gemeente. Het toegangsbeveiligingsbeleid wordt periodiek, minimaal jaarlijks, geëvalueerd door de CISO.

In het toegangsbeveiligingsbeleid dienen ten minste de volgende aspecten aan de orde te komen:

- •

Algemene identiteiten (groepsaccounts)

- o

Er worden in de regel geen ‘algemene’ identiteiten (groepsaccounts) gebruikt. Indien er gewerkt moet worden met ‘algemene’ identiteiten dient hiervoor de procedure ‘Aanvraag algemene identiteiten’ gevolgd te worden;

- o

Indien er een ‘algemene’ identiteit wordt aangemaakt is de proceseigenaar van het proces waarbinnen de identiteit wordt gehanteerd tevens de eigenaar van deze identiteit.

- o

- •

Monitoring

- o

Voor herleidbaarheid en transparantie dient er middels logging vastgelegd te worden wie een bepaalde actie heeft uitgevoerd binnen een systeem of netwerk.

- o

- •

Standaarden

- o

De gemeente maakt, waar mogelijk, gebruik van bestaande (landelijke) voorzieningen voor authenticatie, autorisatie en informatiebeveiliging (bijv. DigiD en eHerkenning);

- o

De gemeente hanteert zoveel mogelijk geaccepteerde standaarden voor de informatiebeveiliging;

- o

Indien afgeweken wordt van een standaard dient de motivatie hiervoor centraal vastgelegd te worden.

- o

- •

Autorisaties

- o

Alle toegekende bevoegdheden worden per functieprofiel en per systeem geregistreerd en beheerd in een autorisatiematrix.

- o

Gebruikers krijgen alleen autorisaties die benoemd zijn in de autorisatiematrix behorende bij het functieprofiel.

- o

In de autorisatiematrix dient vastgelegd te worden wie toegang heeft tot welke informatiesystemen, welke gegevens binnen het systeem en welke acties de gebruiker mag uitvoeren.

- o

Systemen kunnen tevens gebruiker zijn van een ander systeem, hiervoor dienen aparte autorisatiematrixen opgesteld te worden.

- o

Aanvragen voor toegang worden geautoriseerd door gemandateerde werknemers middels een gestandaardiseerd aanvraagformulier;

- o

De gemandateerde werknemer dient met behulp van een gestandaardiseerd formulier schriftelijk een autorisatieverzoek in voor een nieuwe of gewijzigde autorisatie bij de systeemeigenaar;

- o

Autorisaties worden doorgevoerd in de systemen door de systeemeigenaren op last van de gemandateerde en na controle van het aanvraagformulier (zie paragraaf 7.2);

- o

De systeemeigenaar registreert deze aanvraag of wijziging in een registratiesysteem en voegt daar de originele aanvraag bij;

- o

De aanvragen dienen conform de wettelijke bewaartermijn bewaard te worden;

- o

Voor iedere deelprocedure, zoals beschreven in paragraaf 7.2, is een gestandaardiseerd formulier beschikbaar;

- o

Het toekennen van speciale bevoegdheden wordt beperkt en beheerd door het SMT (zie paragraaf 7.2.3).

- o

- •

Mandaat

- o

Het SMT wijst medewerkers aan die gemandateerd zijn tot het aanvragen van toegang tot systemen.

- o

Een mandaat geldt óf voor één proces of voor één systeem.

- o

Gemandateerde werknemers en de voor welke processen of systemen zij mandaat hebben wordt centraal bijgehouden in een register. Alleen het SMT mag hier wijzigingen in aanbrengen. Het mandaatregister wordt ieder kwartaal geëvalueerd.

- o

Systeemeigenaren mogen alleen leesrechten hebben op het mandaatregister ter controle van het mandaatrecht van de indiener van het autorisatieverzoek.

- o

- •

Wachtwoorden

- o

Bij het beheer van gebruikerswachtwoorden is vastgelegd op welke wijze het initiële wachtwoord aan de gebruiker kenbaar wordt gemaakt en hoe gehandeld wordt bij het vergeten van het wachtwoord;

- o

Verstrekte wachtwoorden moeten onmiddellijk na het eerste gebruik door de gebruiker worden gewijzigd.

- o

Verder gelden alle eisen benoemt in dit hoofdstuk.

Referentie: BIO versie 1.04zv beheersmaatregel 9.1.1, 9.2.1, 9.2.1.1, 9.2.1.2, 9.2.2, 9.2.2.1 & 9.2.2.3.

7.1.2. Toegang tot netwerken en netwerkdiensten

Gebruikers

Men krijgt alleen toegang tot de netwerken en de netwerkdiensten waarvoor zij conform het functieprofiel bevoegd zijn. De gemeente hanteert hiervoor de procedure ‘Autorisatieprocedure toegang netwerken en netwerkdiensten’. Deze procedure dient te bestaan uit de volgende deelprocedures:

- •

Aanvragen;

- •

Vrijgeven;

- •

Wijzigen;

- •

Spoed;

- •

Blokkeren;

- •

Verwijderen.

Apparatuur

Alleen geautoriseerde apparatuur kan toegang krijgen tot een netwerk met gemeentelijke informatie (zie hoofdstuk 11).

Bring Your Own Device

Het gebruik van persoonlijke apparatuur is niet toegestaan voor gemeentelijke werkzaamheden. Ongeautoriseerde apparatuur krijgt enkel toegang tot het openbare netwerk waar gemeentelijke informatie niet toegankelijk is (zie hoofdstuk 11).

Referentie: BIO versie 1.04zv beheersmaatregel 9.1.2, 9.1.2.1 & 9.1.2.2.

7.2. Beheer van toegangsrechten van gebruikers

Voor het beheer van toegangsrechten voor gebruikers zijn in het ‘Logisch toegangsbeveiligingsbeleid’ procedures vastgesteld waarin de gehele beheercyclus is opgenomen. Minimaal moeten de volgende procedures zijn beschreven:

- •

Aanvragen (registreren);

- •

Vrijgeven;

- •

Wijzigen;

- •

Spoed;

- •

Blokkeren;

- •

Verwijderen (afmelden).

Gebruikers krijgen uitsluitend toegang tot diensten en systemen middels eerdergenoemde procedures. Onder gebruikers kunnen ook andere systemen vallen.

Referentie: BIO versie 1.04zv beheersmaatregel 9.2.1, 9.2.1.1 & 9.2.2.

7.2.1. Controle autorisatieverzoek

De systeemeigenaar beoordeelt het autorisatieverzoek waarbij in ieder geval wordt gecontroleerd of:

- 1.

Het aanvraag- of wijzigingsformulier volledig en op de juiste manier is ingevuld;

- 2.

Het aanvraag- of wijzigingsformulier door een autorisatiebevoegde medewerker is ingediend en ondertekend;

- 3.

Het autorisatieverzoek in overeenstemming is met de beveiligingseisen zoals vastgelegd in het overzicht van wel en niet toegestane combinaties van taken, zodat er geen met elkaar conflicterende bevoegdheden ontstaan die niet aan één gebruiker gekoppeld mogen worden;

Referentie: BIO versie 1.04zv beheersmaatregel 9.2.1 & 9.2.1.1.

7.2.2. Functieprofielen en autorisatiematrixen

Functieprofiel

Per functieprofiel dient er een autorisatiematrix aanwezig te zijn waar per systeem is vastgelegd wie toegang heeft tot welke informatiesystemen, welke gegevens binnen het systeem en welke acties de gebruiker mag uitvoeren.

Autorisatiematrixen worden bepaald op basis van een risicoanalyse. Functiescheiding is een verplicht onderdeel van deze analyse.

Autorisatiematrixen voor systemen

Systemen kunnen tevens gebruiker zijn van een ander systeem, hiervoor dienen aparte autorisatiematrixen opgesteld te worden op basis van een risicoanalyse.

Voor alle autorisaties geldt dat deze zo beperkt mogelijk gehouden moeten worden. Indien enkel leesrechten benodigd zijn worden enkel leesrechten gegeven.

Referentie: BIO versie 1.04zv beheersmaatregel 9.2.2, 9.2.2.2 & 9.2.2.3.

7.2.3. Beheren van speciale toegangsrechten

Het toewijzen en gebruik van speciale toegangsrechten dienen te worden beperkt en beheerst. Speciale toegangsrechten zijn vastgelegd in het deelproduct ‘Risicovolle Profielen’. Gebruikers hebben toegang tot speciale bevoegdheden voor zover dat voor de uitoefening van hun taak noodzakelijk is. Dit wordt bepaald door het strategisch management (SMT). Gebruikers krijgen slechts toegang tot een noodzakelijk geachte set van applicaties. De uitgegeven speciale bevoegdheden worden minimaal ieder kwartaal beoordeeld door het strategisch management (SMT). Indien de speciale bevoegdheden niet meer noodzakelijk zijn voor het uitoefenen van de functie, worden de speciale bevoegdheden weer ingetrokken.

De volgende stappen behoren in overweging te worden genomen:

- 1.

De speciale toegangsrechten behorend bij elk systeem of proces en de gebruikers aan wie ze moeten worden toegewezen, dienen te worden geïdentificeerd;

- 2.

Speciale toegangsrechten dienen op basis van noodzaak tot gebruik per gebeurtenis aan gebruikers te worden toegekend in overeenstemming met het toegangsbeveiligingsbeleid;

- 3.

Er dient een autorisatieprocedure en een verslaglegging van alle toegekende speciale toegangsrechten te worden bijgehouden. Speciale toegangsrechten worden niet verleend voordat de autorisatieprocedure is afgerond;

- 4.

Voor het vervallen van speciale toegangsrechten dienen eisen te worden gedefinieerd;

- 5.

Speciale toegangsrechten dienen te worden toekend aan een gebruikersidentificatie die verschilt van identiteiten die voor reguliere bedrijfsactiviteiten worden gebruikt;

- 6.

De competenties van gebruikers met speciale toegangsrechten dienen regelmatig te worden beoordeeld om te verifiëren of ze in overeenstemming zijn met hun taken;

- 7.

Toewijzingen van speciale toegangsrechten dienen regelmatig, ten minste maandelijks, te worden gecontroleerd om te waarborgen dat speciale toegangsrechten niet onbevoegd zijn verkregen;

- 8.

Wijzigingen in speciale accounts dienen bijgehouden te worden in logbestanden voor de periodieke beoordeling;

- 9.

Specifieke procedures dienen te worden vastgesteld en onderhouden om onbevoegd gebruik van gebruikersidentificaties voor algemeen beheer te voorkomen, in overeenstemming met de configuratiecapaciteiten van het systeem;

- 10.

Voor gebruikersidentificaties voor algemeen beheer dient de geheimhouding van geheime authenticatie-informatie in acht te worden genomen als deze wordt gedeeld.

Referentie: BIO versie 1.04zv beheersmaatregel 9.2.3 & 9.2.5.

7.2.4. Beoordeling van toegangsrechten van gebruikers

Eigenaren van bedrijfsmiddelen behoren toegangsrechten van gebruikers regelmatig te beoordelen. Bij het beoordelen van toegangsrechten van gebruikers worden de volgende onderdelen in acht genomen:

- •

Toegangsrechten van gebruikers dienen regelmatig, ten minste eenmaal per halfjaar, en na wijzigingen, zoals promotie, degradatie of beëindiging van het dienstverband, te worden beoordeeld door de systeemeigenaar nadat de teamleider deze heeft geïnformeerd over personele wijzigingen;

- •

Indien de gebruiker een andere functie krijgt binnen de gemeente, dienen de toegangsrechten van de gebruiker te worden beoordeeld en opnieuw te worden toegekend;

- •

Toewijzingen van speciale toegangsrechten dienen regelmatig, ten minste maandelijks, te worden gecontroleerd om te waarborgen dat speciale toegangsrechten niet onbevoegd zijn verkregen;

- •

Wijzigingen in accounts dienen bijgehouden te worden in logbestanden voor de periodieke beoordeling;

- •

De opvolging van bevindingen is gedocumenteerd in centraal registratiesysteem en wordt behandeld als beveiligingsincident.

Referentie: BIO versie 1.04zv beheersmaatregel 9.2.5.

7.2.5. Toegangsrechten intrekken of aanpassen

De toegangsrechten van alle medewerkers en externe gebruikers voor informatie en informatie verwerkende faciliteiten behoren bij beëindiging van hun dienstverband, contract of overeenkomst te worden verwijderd, en bij wijzigingen behoren ze te worden aangepast. De teamleider is verantwoordelijk voor de coördinatie hiervan.

Bij beëindiging van het dienstverband worden alle toegangsrechten van een persoon voor informatie en bedrijfsmiddelen ingetrokken. Dit bevat tevens de fysieke en logische toegangsrechten. Intrekking of aanpassing vindt plaats door verwijdering, intrekking of vervanging van sleutels, identificatiekaarten, informatie verwerkende faciliteiten of abonnementen.

Indien een medewerker die uit dienst treedt of een externe gebruiker wachtwoorden kent van gebruikersidentificaties die actief blijven, dan behoren deze bij beëindiging of wijziging van het dienstverband, contract of overeenkomst te worden gewijzigd. De teamleider informeert de eigenaar van de algemene identiteit dat een persoon die gebruik maakte van deze identiteit uit dienst is of een andere functie vervult. De eigenaar van de identiteit is verantwoordelijk voor het doorvoeren van de noodzakelijke wijzigingen.

Referentie: BIO versie 1.04zv beheersmaatregel 9.2.6.

7.3. Verantwoordelijkheden van gebruikers

Gebruikers zijn verantwoordelijk voor het beschermen van hun authenticatie-informatie. Hiermee wordt onbevoegde toegang door gebruikers, en van beschadiging of diefstal van informatie en IT-voorzieningen beperkt.

Gebruikers behoren beveiligingsgewoontes in acht te nemen bij het kiezen en gebruiken van wachtwoorden. Aan de medewerkers is een set gedragsregels aangereikt met daarin minimaal het volgende:

- •

Wachtwoorden worden niet opgeschreven;

- •

Gebruikers delen wachtwoorden nooit met anderen;

- •

Een wachtwoord wordt onmiddellijk gewijzigd indien het vermoeden bestaat dat het bekend is geworden aan een derde;

- •

Gebruikers worden ondersteund in het beheren van hun wachtwoorden door het beschikbaar stellen van een wachtwoordkluis.

Referentie: BIO versie 1.04zv beheersmaatregel 9.3.1.

7.4. Toegangsbeveiliging van systemen en toepassing

7.4.1. Beperking toegang tot informatie

Standaard dient toegang tot informatie beperkt te worden tot personen die zonder de informatie hun werk niet kunnen uitvoeren, het zogenaamde ‘need-to-know’ principe. De toegang tot informatie dient gekoppeld te zijn aan functieprofielen (rollen) waarbij personen aan de rollen gekoppeld worden. Voor digitale informatie dient de toegang beperking, na toekenning van de rollen, automatisch te geschieden.

Per functieprofiel dient er per informatiebron, waar de functie toegang tot moet krijgen, een autorisatieprocedure worden opgesteld waarin staat:

- •

Wat de acties zijn met betrekking tot de informatie;

- o

Bijvoorbeeld: alleen lezen of ook bewerken.

- o

- •

Hoe lang de toegang tot de informatiebron geldt;

- •

Hoe vaak de informatiebron mag worden geraadpleegd per gedefinieerde periode;

- o

Bijvoorbeeld: 10x per jaar of onbeperkt.

- o

- •

Wat de reden is dat het functieprofiel de gedefinieerde acties mag uitvoeren op de informatiebron.

De proceseigenaars zijn verantwoordelijk voor het opstellen van de autorisaties per functieprofiel en dienen deze aan te leveren bij het team Informatiemanagement, HR en de CISO. Jaarlijks dienen de autorisaties door de teamleiders geëvalueerd te worden. De CISO / ISO dient jaarlijks steekproefsgewijs de autorisaties te controleren vanuit het oogpunt informatiebeveiliging. In geval het een digitale informatiebron betreft, is de systeemeigenaar verantwoordelijk voor de inregeling van de autorisaties. Indien het een fysieke informatiebron betreft is de eigenaar van de informatiebron verantwoordelijk voor de controle van de autorisaties.

Referentie: BIO versie 1.04zv beheersmaatregel 9.4.1.

7.4.2a Beveiligde inlogprocedure

Op basis van het beleid voor logische toegangsbeveiliging behoort toegang tot systemen en toepassingen te worden beheerst door een beveiligde inlogprocedure. Deze inlogprocedure dient:

- •

Geen systeem- of toepassingsidentificatoren te tonen voordat het inlogproces met succes is afgerond;

- •

Een algemene waarschuwing te tonen dat de computer alleen toegankelijk is voor bevoegde gebruikers;

- •

Tijdens de inlogprocedure geen hulpboodschappen weer te geven waarmee onbevoegde gebruikers hun doel kunnen bereiken;

- •

De inloginformatie pas na invoer van alle gegevens te valideren. Indien zich een fout voordoet, dient het systeem niet aan te geven welk deel van de gegevens juist of onjuist is;

- •

Bescherming te bieden tegen inlogpogingen die met grove middelen worden uitgevoerd;

- •

Niet-succesvolle en succesvolle pogingen te registreren;

- •

Een informatiebeveiligingsgebeurtenis te initiëren als een poging tot of een succesvolle schending van de inlogbeheersmaatregelen is vastgesteld;

- •

De volgende informatie te tonen nadat het inloggen met succes is voltooid:

- o

Datum en tijdstip waarop de vorige keer met succes is ingelogd;

- o

Details van niet-succesvolle pogingen om in te loggen sinds de vorige succesvolle poging om in te loggen;

- o

- •

Een wachtwoord dat wordt ingevoerd niet weer te geven;

- •

Geen ongecodeerde wachtwoorden via een netwerk te versturen;

- •

Inactieve sessies na een bepaalde tijd van inactiviteit te beëindigen, vooral op locaties met een hoog risico, zoals openbare of externe locaties die buiten het beveiligingsbeheer van de gemeente vallen, of op mobiele appraten;

- •

De verbindingstijd te beperken om extra beveiliging te bieden voor toepassingen met een hoog risico en de mogelijkheden voor onbevoegde toegang te verkleinen.

Als vanuit een niet vertrouwde zone toegang wordt verleend naar een vertrouwde zone, gebeurt dit alleen op basis van multi-factor authenticatie.

Voor het verlenen van toegang tot het netwerk aan externe leveranciers wordt vooraf een risicoafweging gemaakt. De risicoafweging bepaalt onder welke voorwaarden de leveranciers toegang krijgen. Uit een registratie blijkt hoe de rechten zijn toegekend.

Referentie: BIO versie 1.04zv beheersmaatregel 9.4.2.

7.4.3. Systeem voor wachtwoordbeheer

Vanuit de CISO dient een voorschrift met betrekking tot het wachtwoordbeheer te worden opgesteld en jaarlijks te worden geëvalueerd. Het voorschrift is verplicht voor alle technische componenten waar middels wachtwoorden toegang gegeven wordt aan informatie. Het voorschrift dient ten minste het volgende te bevatten:

- •

Alle onderstaande eisen dienen minimaal te voldoen aan de richtlijnen zoals aangegeven in de nieuwste of nieuwst aangekondigde BIO versie;

- •

Eisen aan de minimale lengte van het wachtwoord;

- o

Waarbij onderscheid gemaakt mag worden tussen het wel en niet hanteren van multi-factor authenticatie.

- o

- •

Eisen aan het maximaal aantal foutieve inlogpogingen;

- •

Eisen aan de tijdsduur dat een account wordt geblokkeerd na overschrijding van het aantal keer foutief inloggen;

- •

Eisen aan de periode waarna een wachtwoord opnieuw ingesteld moet worden;

- o

Waarbij onderscheid gemaakt mag worden tussen het wel en niet hanteren van multi-factor authenticatie.

- o

- •

Eisen aan de geldigheidsduur van initiële wachtwoorden en wachtwoorden die gereset zijn;

- •

Eisen aan de geldigheidsduur van wachtwoorden die voldoen aan het beleid;

- •

Eisen aan de geldigheidsduur van wachtwoorden gebruikt in systemen die technisch niet kunnen voldoen aan dit beleid.

Indien gebruik wordt gemaakt van een wachtwoordkluis dient deze aan de volgende voorwaarden te voldoen:

- •

De wachtwoordenkluis dient voor ieder systeem/ applicatie een ander wachtwoord te hanteren;

- •

De wachtwoordenkluis mag de gegevens niet opslaan buiten het grondgebied van de Europese Unie;

- •

De wachtwoorden in de wachtwoordenkluis dienen versleuteld opgeslagen te worden conform een versleutelingsmethode benoemt in het hoofdstuk 8 (Cryptografie) van dit beleid.

Referentie: BIO versie 1.04zv beheersmaatregel 9.4.3.

7.4.4. Speciale systeemhulpmiddelen gebruiken

Met systeemhulpmiddelen worden software- en hardwarecomponenten, zoals firewalls, encryptiesoftware, antivirussoftware en toegangscontrole, bedoeld die gebruikt worden om de IT-infrastructuur en IT-processen te ondersteunen en te beheren. Het gebruik van systeemhulpmiddelen die in staat zijn om beheersmaatregelen voor systemen en toepassingen te omzeilen, moet worden beperkt en nauwkeurig worden gecontroleerd. Alle onnodige systeemhulpmiddelen moeten worden verwijderd of onbruikbaar worden gemaakt.

Alleen bevoegd personeel heeft toegang tot de systeemhulpmiddelen. Bevoegdheid wordt voorgeschreven vanuit het functieprofiel en dient te worden bekrachtigd door het SMT.

Het gebruik van systeemhulpmiddelen wordt gelogd. De logging is minimaal twee jaar beschikbaar voor onderzoek.

Referentie: BIO versie 1.04zv beheersmaatregel 9.4.4.

7.4.5. Toegangsbeveiliging op programmabroncode

Toegang tot de programmabroncode behoort te worden beperkt zodat introductie van onbevoegde functionaliteit en onbedoelde wijzigingen te voorkomen, alsmede om de vertrouwelijkheid van waardevolle intellectuele eigendom te handhaven. Dit wordt bereikt door de code gecontroleerd centraal op te slaan, waarbij het volgende in acht wordt genomen:

- •

Broncodebibliotheken worden niet in operationele systemen opgeslagen;

- •

De programmabroncode en de broncodebibliotheek worden beheerd in overeenstemming met de vastgestelde procedures;

- •

Ondersteunend personeel heeft geen onbeperkte toegang tot broncodebibliotheken;

- •

Het updaten van broncodebibliotheken en samenhangende items en het verstrekken van broncodes aan programmeurs vindt alleen plaats na ontvangst van een passende autorisatie;

- •

Programma-uitdraaien worden in een beveiligde omgeving bewaard;

- •

Van elke toegang tot broncodebibliotheken wordt een auditlogbestand bijgehouden;

- •

Onderhouden en kopiëren van broncodebibliotheken worden aan strike procedures voor wijzigingsbeheer te worden onderworpen.

Referentie: BIO versie 1.04zv beheersmaatregel 9.4.5.

8. Cryptografie