Permanente link

Naar de actuele versie van de regeling

https://lokaleregelgeving.overheid.nl/CVDR660918

Naar de door u bekeken versie

https://lokaleregelgeving.overheid.nl/CVDR660918/1

Besluit van het college van burgemeester en wethouders van de gemeente Tholen houdende regels omtrent de strategische informatiebeveiliging voor de jaren 2020 tot en met 2023

Geldend van 10-12-2019 t/m heden

Intitulé

Besluit van het college van burgemeester en wethouders van de gemeente Tholen houdende regels omtrent de strategische informatiebeveiliging voor de jaren 2020 tot en met 20231. Inleiding

Deze beleidsnota beschrijft het strategisch informatiebeveiligingsbeleid voor de jaren 2020 tot en met 2023 voor de gemeente Tholen. Dit beleidsstuk vervangt het in 2018 vastgestelde ‘Informatiebeveiligingsbeleid’. Met dit strategisch gemeentelijk ‘Informatiebeveiligingsbeleid Gemeente Tholen 2020-2023’ zet de gemeente een volgende stap om de beveiliging van persoonsgegevens en andere informatie binnen de gemeente te continueren en voort te gaan op de stappen die in de voorgaande jaren gezet zijn. De basis voor dit strategisch beleid is de NEN-ISO/IEC 27002:2017 en de daarvan afgeleide Baseline Informatiebeveiliging Overheid (BIO) zie bijlage A. De principes zijn gebaseerd op de 10 principes voor informatiebeveiliging zoals uitgewerkt door de VNG, zie bijlage B.

1.1 Leeswijzer

In hoofdstuk 2 wordt de kern van het strategisch informatiebeveiligingsbeleid uiteengezet. In het jaarlijks uit te brengen gemeentelijk informatiebeveiligingsplan (vastgesteld door het MT) worden de tactische en operationele aspecten van het strategisch informatiebeveiligingsbeleid verder uitgewerkt en geconcretiseerd. Hoofdstuk 3 beschrijft vervolgens hoe de taken en verantwoordelijkheden in de organisatie belegd zijn.

1.2 Wat is informatiebeveiliging?

Onder informatiebeveiliging wordt verstaan het treffen en onderhouden van een samenhangend pakket van maatregelen om de betrouwbaarheid van de informatievoorziening aantoonbaar te waarborgen. Kernpunten daarbij zijn beschikbaarheid, integriteit (juistheid) en vertrouwelijkheid van persoonsgegevens en andere informatie.

Het informatiebeveiligingsbeleid geldt voor alle processen van de gemeente en borgt daarmee de informatievoorziening gedurende de hele levenscyclus van informatiesystemen, ongeacht de toegepaste technologie (ICT) en ongeacht het karakter van de informatie. Het beperkt zich niet alleen tot de ICT en heeft betrekking op het politieke bestuur, alle medewerkers, burgers, bezoekers en externe relaties.

1.3 Ambitie en visie van de gemeente op het gebied van informatieveiligheid

Dit strategisch informatiebeveiligingsbeleid bevat uitgangspunten op het gebied van de veiligheid van de gemeentelijke processen. De beveiliging van informatie in deze processen gaat om een samenhangend pakket van technische en organisatorische maatregelen. Daarbij volgt de gemeente Tholen de norm van de BIO. De gemeente maakt hierbij keuzes over de prioritering en fasering van de implementatie van maatregelen, op basis van een steeds terugkerende risicoafweging. De insteek van dit risicomanagement is enerzijds dat er cyclisch en methodisch vanuit een PDCA-cyclus wordt omgegaan met informatiebeveiliging, en anderzijds dat er een vorm van implementatie plaatsvindt die past bij het verander- en implementatievermogen van de gemeentelijke organisatie. Over de resultaten legt de gemeente ieder jaar via ENSIA (zie www.ensia.nl) verantwoording af aan de gemeenteraad en het Rijk.

2. Strategisch beleid

2.1 Doel

Het doel van deze beleidsnota is het benoemen van de strategische visie op het gebeid van informatiebeveiliging voor de gemeente Tholen voor de jaren 2020 tot 2023. De uitwerking van dit beleid in concrete maatregelen vindt plaats in het jaarlijks bij te stellen informatiebeveiligingsplan

2.2 Ontwikkelingen

De ontwikkelingen die van belang zijn voor de actualisering van het informatiebeveiligingsbeleid zijn de volgende:

2.2.1 De BIO

De BIO is het nieuwe normenkader voor de gehele overheid. De werkwijze van deze BIO is meer gericht op risicomanagement dan de oude Baseline Informatiebeveiliging Gemeenten (BIG). Dat wil zeggen dat de afdelingshoofden nu meer dan vroeger moeten werken volgens de aanpak van de NEN-ISO/IEC 27001:2017 en daarbij is risicomanagement van belang. Dit houdt voor het management in, dat men op voorhand keuzes maakt en continu afwegingen maakt of informatie in bestaande en nieuwe processen adequaat beveiligd zijn in termen van beschikbaarheid, integriteit en vertrouwelijkheid.

2.2.3 De 10 principes voor informatiebeveiliging (zie bijlage B)

De 10 principes voor informatiebeveiliging zijn een bestuurlijke aanvulling op het normenkader 1 BIO en gaan over de waarden die de bestuurder zichzelf oplegt. De principes zijn als volgt:

- 1.

Bestuurders bevorderen een veilige cultuur.

- 2.

Informatiebeveiliging is van iedereen.

- 3.

Informatiebeveiliging is risicomanagement.

- 4.

Risicomanagement is onderdeel van de besluitvorming.

- 5.

Informatiebeveiliging behoeft ook aandacht in (keten)samenwerking.

- 6.

Informatiebeveiliging is een proces.

- 7.

Informatiebeveiliging kost geld.

- 8.

Onzekerheid dient te worden ingecalculeerd.

- 9.

Verbetering komt voort uit leren en ervaring.

- 10.

Het bestuur controleert en evalueert.

De principes gaan vooral over de rol van het bestuur bij het borgen van informatiebeveiliging in de gemeentelijke organisatie. Deze principes ondersteunen de bestuurder bij het uitvoeren van goed risicomanagement. Als er iets verkeerd gaat met betrekking tot het beveiligen van de informatie binnen de gemeentelijke processen, dan kan dit directe gevolgen hebben voor inwoners, ondernemers en partners van de gemeente. Daarmee is het onderwerp informatiebeveiliging nadrukkelijk gewenst op de bestuurstafel.

2.2.4 Dreigingsbeeld Informatiebeveiliging Nederlandse Gemeenten

Het Dreigingsbeeld Informatiebeveiliging Nederlandse Gemeenten geeft een actueel zicht op incidenten en factoren uit het verleden, aangevuld met een verwachting voor het heden en de nabije toekomst. Dit dreigingsbeeld is daarmee het ideale document om focus aan te brengen in het actualiseren van beleid en plannen voor informatiebeveiliging.

2.2.5 Informatie uit incidenten en inbreuken op de beveiliging

De gemeente kent naast het hierboven genoemde dreigingsbeeld een eigen systeem waarin incidenten worden vastgelegd. Dit systeem geeft ook waardevolle informatie om van te leren. Incidenten uit het verleden zijn nadrukkelijk input bij het actualiseren van het beleid.

2.3 Standaarden informatiebeveiliging

De basis voor de inrichting van het beveiligingsbeleid is NEN-ISO/IEC 27001:2017. De maatregelen worden op basis van best practices bij (lokale) overheden en NEN-ISO/IEC 27002:2017 genomen.

Voor de ondersteuning van gemeenten bij het formuleren en realiseren van hun informatiebeveiligingsbeleid heeft de interbestuurlijke werkgroep Normatiek2 in 2018 de BIO uitgebracht, afgeleid van beide NEN-normen. Deze BIO bestaat uit een baseline met verschillende niveaus van beveiligen. Ook zullen praktische operationele handreikingen worden uitgebracht, zoals een handleiding voor het uitvoeren van een risicoanalyse voor het opstellen van een beveiligingsplan. De inhoud en structuur van deze nota zijn afgestemd op die van de ISO en de BIO. Ook het Informatiebeveiligingsplan zal deze structuur volgen.

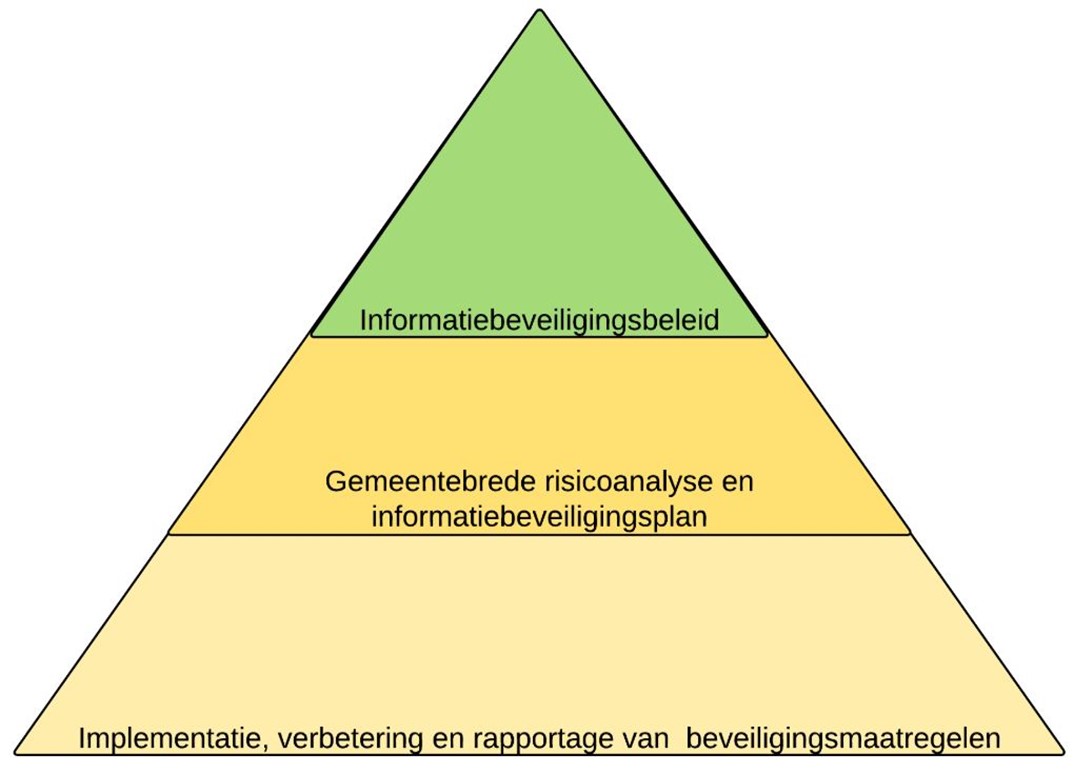

2.4 Plaats van het strategisch beleid

Het strategisch beleid wordt gebruikt om de basis te leggen voor de tactische beleidsplannen en daarmee richting te geven voor de verdere invulling van informatiebeveiliging op tactisch en operationeel niveau. Deze nota beschrijft op strategisch niveau het informatiebeveiligingsbeleid. Dit beleid zal worden vertaald in tactische en operationele richtlijnen en maatregelen. De daaruit voortkomende werkzaamheden worden uitgewerkt in het ‘Gemeentelijk Informatiebeveiligingsplan’, wat jaarlijks wordt geactualiseerd. Dit wordt onder andere gedaan op basis van input van de afdelingsmanagers, de CISO, het dreigingsbeeld van de IBD en de uitkomsten van ENSIA. Daarin staan dan ook de acties en planning vermeld, om de praktijk in overeenstemming te brengen met datgene wat in het beleid is geëist.

2.5 Scope informatiebeveiliging

De scope van dit beleid omvat alle gemeentelijke processen, onderliggende informatiesystemen, informatie en gegevens van de gemeente en externe partijen (bijvoorbeeld politie), het gebruik daarvan door medewerkers en (keten)partners in de meest brede zin van het woord, ongeacht locatie, tijdstip en gebruikte apparatuur.

Dit strategisch Informatiebeveiligingsbeleid is een algemene basis en dekt tevens aanvullende beveiligingseisen uit wetgeving af zoals voor de Basis Registratie Personen (BRP), paspoorten en Nederlandse identiteitskaarten (PNIK) en de wet Structuur Uitvoering Werk en Inkomen (SUWI) . Voor bepaalde kerntaken gelden op grond van deze en wet- en regelgeving ook nog enkele specifieke (aanvullende) beveiligingseisen (bijvoorbeeld SUWI en gemeentelijke basisregistraties). Deze worden in aanvullende documenten geformuleerd.

Bewust wordt in het strategisch informatiebeveiligingsbeleid geen limitatief overzicht van onderliggende documenten opgenomen. In de onderliggende documenten wordt de link naar het strategisch beleid gelegd.

2.6 Uitgangspunten

Het bestuur, het MT en de afdelingshoofden spelen een cruciale rol bij het uitvoeren van dit strategische informatiebeveiligingsbeleid. Het management maakt een inschatting van het belang dat de verschillende delen van de informatievoorziening voor de gemeente heeft, de risico’s die de gemeente hiermee loopt en welke van deze risico’s onacceptabel hoog zijn.

Op basis hiervan zet het management dit beleid voor informatiebeveiliging op, draagt dit uit naar de organisatie en ondersteunt en bewaakt de uitvoering ervan.

Het gehele gemeentelijk management geeft een duidelijke richting aan informatiebeveiliging en demonstreert dat zij informatiebeveiliging ondersteunt en zich hierbij betrokken voelt, door het uitdragen en handhaven van een informatiebeveiligingsbeleid van en voor de hele gemeente. Dit beleid is van toepassing op de gehele organisatie, alle processen, organisatieonderdelen, objecten, informatiesystemen en gegevens(verzamelingen). Het informatiebeveiligingsbeleid is in lijn met het algemene beleid van de gemeente en de relevante landelijke en Europese wet- en regelgeving.

2.6.1 Strategische doelen

De strategische doelen van het informatiebeveiligingsbeleid zijn:

- •

Het managen van de informatiebeveiliging.

- •

Adequate bescherming van bedrijfsmiddelen.

- •

Het minimaliseren van risico’s van menselijk gedrag.

- •

Het voorkomen van ongeautoriseerde toegang.

- •

Het garanderen van correcte en veilige informatievoorzieningen.

- •

Het beheersen van de toegang tot informatiesystemen.

- •

Het waarborgen van veilige informatiesystemen.

- •

Het adequaat reageren op (beveiligings)incidenten.

- •

Het beschermen van kritieke bedrijfsprocessen.

- •

Het beschermen en correct verwerken van persoonsgegevens van burgers en medewerkers.

- •

Het waarborgen van de naleving van dit beleid.

2.6.2 Belangrijkste uitgangspunten

De belangrijkste uitgangspunten van het beleid zijn:

- •

Alle informatie en informatiesystemen zijn van belang voor de gemeente, bepaalde informatie is van vitaal en kritiek belang. Het college van B en W is eindverantwoordelijke voor de informatiebeveiliging.

- •

De uitvoering van de informatiebeveiliging is een verantwoordelijkheid van het lijnmanagement. Alle processen die uitgevoerd worden en de informatiebronnen en -systemen die gebruikt worden door de gemeente Tholen hebben een interne eigenaar die de vertrouwelijkheid en/of waarde bepaalt van de informatie die ze bevatten. De primaire verantwoordelijkheid voor de bescherming van informatie ligt dan ook bij de eigenaar van de informatie.

- •

Door periodieke controle, organisatie brede planning én coördinatie wordt de kwaliteit van de informatievoorziening verankerd binnen de organisatie. Het informatiebeveiligingsbeleid vormt samen met het informatiebeveiligingsplan het fundament onder een betrouwbare informatievoorziening. In het informatiebeveiligingsplan wordt de betrouwbaarheid van de informatievoorziening organisatiebreed benaderd. Het plan wordt periodiek bijgesteld op basis van nieuwe ontwikkelingen, registraties in het incidentenregister en bestaande risicoanalyses.

- •

Informatiebeveiliging is een continu verbeterproces. ‘Plan, do, check en act’ vormen samen het managementsysteem van informatiebeveiliging.

- •

De gemeente stelt de benodigde mensen en middelen beschikbaar om haar eigendommen en werkprocessen te kunnen beveiligen volgens de wijze zoals gesteld in dit beleid.

- •

Regels en verantwoordelijkheden voor het beveiligingsbeleid dienen te worden vastgelegd en vastgesteld.

- •

Iedere medewerker, zowel vast als tijdelijk, intern of extern, is verplicht waar nodig gegevens en informatiesystemen te beschermen tegen ongeautoriseerde toegang, gebruik, verandering, openbaring, vernietiging, verlies of overdracht en bij vermeende inbreuken hiervan melding te maken.

2.6.3 Invulling van de uitgangspunten

Praktisch wordt als volgt invulling gegeven aan de uitgangspunten:

- •

Het college van B en W stelt als eindverantwoordelijke het strategisch informatiebeveiligingsbeleid vast.

- •

Het MT stelt jaarlijks het gemeentelijk informatiebeveiligingsplan vast.

- •

Het MT is verantwoordelijk voor het (laten) uitwerken en uitvoeren van onderwerp specifieke tactische beleidsregels die aanvullend zijn op dit strategisch informatiebeveiligingsbeleid.

- •

Het MT is verantwoordelijk voor het vragen om informatie bij de afdelingshoofden en ziet erop toe dat de afdelingshoofden adequate maatregelen genomen hebben voor de bescherming van de informatie die onder hun verantwoordelijkheid valt.

- •

De Chief Information Security Officer (CISO) ondersteunt vanuit een onafhankelijke positie de organisatie bij het bewaken en verhogen van de betrouwbaarheid van de informatievoorziening en rapporteert hierover rechtstreeks aan het MT, voorafgaand aan de P&C-gesprekken.

- •

Tijdens P&C-gesprekken dient er aandacht te zijn voor de informatiebeveiliging n.a.v. de rapportage van de CISO. De onderwerpen, die als risicovol worden gezien, moeten tevens worden opgenomen in de auditplannen.

- •

De afdelingshoofden zijn verantwoordelijk voor de uitvoering van de informatiebeveiliging voor de processen waarvoor zij verantwoordelijk zijn.

- •

Hoewel de basiskernregistraties (zoals BRP, PUN, SUWI, BAG, BGT) en toekomstige basisregistraties belangrijk zijn in het kader van informatiebeveiliging, krijgen zij niet meer of minder voorrang dan andere (primaire) processen binnen de gemeente. Het samenspel van alle processen binnen de bedrijfsvoering is belangrijk voor de missie en de visie van de gemeente en het behalen van de doelen die zijn gesteld.

- •

Alle medewerkers van de gemeente worden getraind in het gebruik van beveiligingsprocedures.

- •

Medewerkers dienen verantwoord om te gaan met persoonsgegevens en andere informatie.

- •

Afdelingshoofden dienen erop toe te zien dat de controle op het verwerken van persoonsgegevens regelmatig wordt uitgevoerd, zodat zij kunnen vaststellen dat alleen rechthebbende ambtenaren de juiste persoonsgegevens ingezien en verwerkt hebben.

- •

De beveiligingsmaatregelen worden bepaald op basis van risicomanagement. Afdelingshoofden voeren quickscans informatiebeveiliging uit op basis van de BIO om deze risico-afwegingen te kunnen maken.

2.6.4 Randvoorwaarden

Belangrijke randvoorwaarden zijn:

- •

De informatiebeveiliging maakt deel uit van afspraken met ketenpartners.

- •

Kennis en bewustzijn van informatiebeveiliging en omgaan met persoonsgegevens binnen de organisatie dienen actief bevorderd en geborgd te worden.

- •

Jaarlijks wordt een gemeentelijk informatiebeveiligingsplan opgesteld onder leiding van de CIO (Chief Information Officer), gebaseerd op:

- •

de uitkomsten van de jaarlijkse Eenduidige Normatiek Single Information Audit (ENSIA);

- •

het dreigingsbeeld gemeenten van de IBD;

- •

De door de afdelingshoofden ingebrachte onderwerpen voor de informatievoorziening waarvoor zij verantwoordelijk zijn.

- •

Input van de CISO.

- •

3. Organisatie, taken & verantwoordelijkheden

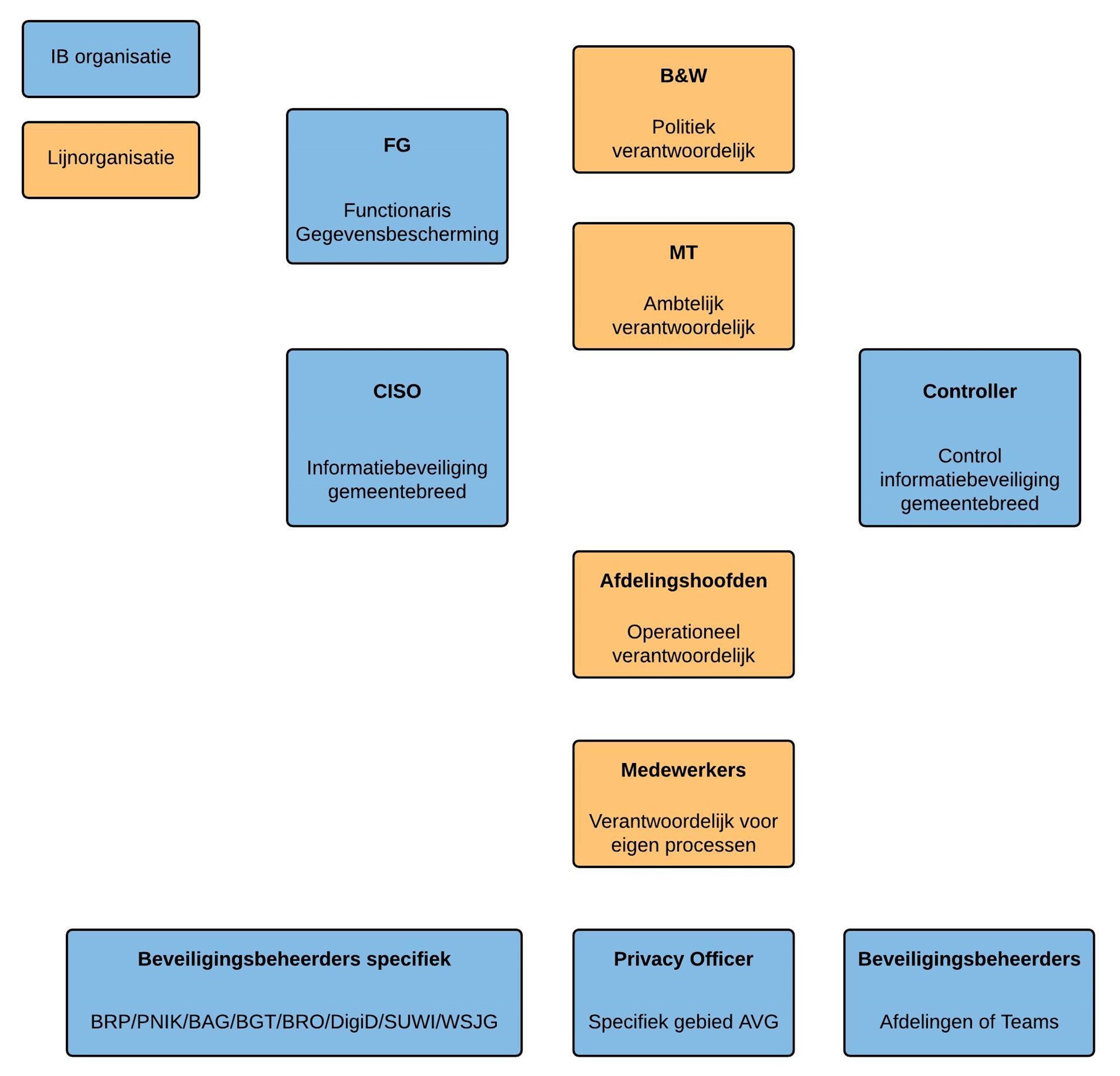

In dit hoofdstuk wordt uiteengezet welke taken en verantwoordelijkheden met betrekking tot informatiebeveiliging op welke plaats belegd zijn binnen de organisatie. Invulling van de taken en verantwoordelijkheden in de organisatie op het gebied van informatiebeveiliging is verder uitgewerkt in bijlage C en is onderdeel van dit beleid. De methodiek sluit aan bij de in de bedrijfsvoering bekende Three Lines of Defence3 (3LoD). In dit model is het lijnmanagement verantwoordelijk voor de eigen processen. De tweede lijn (CISO, beveiligingsbeheerders) ondersteunt, adviseert, coördineert en bewaakt of het management zijn verantwoordelijkheden ook daadwerkelijk neemt. In de derde lijn wordt het geheel door een (interne) auditor van een objectief oordeel voorzien met mogelijkheden tot verbetering.

3.1 Aansturing: MT

Het MT zorgt dat alle processen en systemen en de daarbij behorende middelen altijd onder de verantwoordelijkheid vallen van een afdelingshoofd. Het MT zorgt dat de afdelingshoofden zich verantwoorden over de beveiliging van de informatie die onder hen berust. Het MT zorgt dat de eindverantwoordelijke portefeuillehouders binnen het college gevraagd en ongevraagd geïnformeerd worden over de mate waarin informatiebeveiliging een onderdeel is van het handelen van de bedrijfsvoering. Op die manier kan het college zich ook verantwoorden naar de raad.

Het MT stelt het gewenste niveau van continuïteit en vertrouwelijkheid vast. Het MT draagt zorg voor het uitwerken van tactische informatiebeveiligingsbeleidsonderwerpen en laat zich hierin bijstaan door de CISO van de gemeente. Het MT autoriseert de benodigde procedures en uitvoeringsmaatregelen en kan invulling geven aan de toewijzing van rollen en taken in de beveiligingsorganisatie. Informatiebeveiliging is in de gemeente Tholen een integraal onderdeel van risicomanagement.

3.2 Uitvoering: afdelingshoofden

Informatiebeveiliging valt onder de verantwoordelijkheden van alle afdelingshoofden. Om deze verantwoordelijkheid waar te maken dienen zij goed ondersteund te worden vanuit de tweede lijn. Deze verantwoordelijkheid kunnen zij niet delegeren, uitvoerende werkzaamheden wel. De bedoeling is dat alle processen, systemen, data, applicaties altijd minimaal 1 eigenaar hebben; er moet dus altijd iemand verantwoordelijk zijn. Afdelingshoofden rapporteren aan het MT over de door hen tactisch en operationeel uitgevoerde informatiebeveiligingsactiviteiten. Afstemming met de afdelingen over de inhoudelijke aanpak vindt plaats door minimaal 2 keer per jaar het onderwerp Informatiebeveiliging te bespreken.

Taken van de afdelingshoofden in het kader van informatiebeveiliging zijn:

- •

Het leveren van input voor wijzigingen op maatregelen en procedures.

- •

Het binnen de eigen afdeling uitdragen van het beveiligingsbeleid, de daaraan gerelateerde procedures.

- •

Het vroegtijdig signaleren van de voornaamste bedreigingen waaraan de bedrijfsinformatie is blootgesteld.

- •

Bespreking van beveiligingsincidenten en de consequenties die dit moet hebben voor beleid en maatregelen

De CISO heeft een adviserende rol aan de afdelingshoofden om informatiebeveiliging op de agenda te krijgen en beveiligingsmaatregelen te implementeren.

3.3 Controle en verantwoording

Dit strategisch informatiebeveiligingsbeleid is een verantwoordelijkheid van het bestuur van de gemeente Tholen. De bestuurders en Mt-leden van de gemeente Tholen zullen volgens de 10 principes voor informatiebeveiliging richting en sturing geven aan het onderwerp informatiebeveiliging door het geven van voorbeeldgedrag en het vragen om informatie.

Het MT is verantwoordelijk voor het gevraagd en ongevraagd rapporteren over informatiebeveiliging aan respectievelijke portefeuillehouders. Het MT rapporteert daarnaast over de mate waarin zij invulling hebben gegeven aan het uitwerken van tactische (deel) beleidsonderwerpen die aanvullend zijn op dit strategische beleid.

3.3.1 ENSIA

De gemeente verantwoordt zich over informatiebeveiliging middels de ENSIA-systematiek. Dat betekent dat jaarlijks een ENSIA-coördinator wordt aangewezen. Deze zorgt ervoor dat de informatie die nodig is voor het beantwoorden van vragen binnen ENSIA wordt opgehaald bij de verantwoordelijke afdelingshoofden. De afdelingshoofden leveren alle informatie die nodig is voor het invullen van de jaarlijkse ENSIA-vragenlijsten.

De verantwoording over de informatiebeveiliging komt in het jaarverslag tot uitdrukking in de collegeverklaring Informatiebeveiliging. Met deze verklaring geeft het college van B en W aan in hoeverre de gemeente voldoet aan de afspraken die gemaakt zijn voor de ENSIA-verantwoording Informatiebeveiliging. Ook worden de eventuele verbetermaatregelen vermeld die de gemeente gaat treffen. De ingevulde zelfevaluatievragenlijst vormt de basis voor het opstellen van de collegeverklaring aan de raad.

Middels deze verantwoording worden het bestuur van de gemeente Tholen en de raad geïnformeerd. De betrokkenheid van het bestuur is essentieel, en laat zien dat de gemeente Tholen informatiebeveiliging serieus neemt en het een onderdeel laat zijn van de ambities om informatie van en over haar inwoners, ondernemers en andere relaties adequaat te beschermen.

Ondertekening

Vastgesteld op 10 december 2019

Burgemeester en wethouders van de gemeente Tholen,

de secretaris,

w.g. J.K. Fraanje

de burgemeester,

w.g. M.L.P. Sijbers

Bijlage A BIO 1.03

Bio Versie 1

De Baseline Informatiebeveiliging Overheid (BIO) is geheel gestructureerd volgens NEN-ISO/IEC 27001:2017, bijlage A en NEN-ISO/IEC 27002:2017.

Het Forum Standaardisatie heeft deze normen opgenomen in de ‘pas toe-of-leg uit’- lijst met verplichte standaarden voor de publieke sector, volgens het comply or explain principe. Dit betekent dat de overheid deze normen toepast tenzij er expliciet geformuleerde redenen zijn om dat niet te doen.

De BIO beschrijft de invulling van de NEN-ISO/IEC 27001:2017 en de NEN-ISO/IEC 27002:2017 voor de overheid. Met klem vermeldt zij dat de BIO deze normen niet vervangt.

In de BIO hebben specifieke overheidsmaatregelen de tekstkleur groen. NEN-ISO/IEC 27001:2017 en de NEN-ISO/IEC 27002:2017 beschrijven details voor implementatie (implementatierichtlijnen) en eisen voor de procesinrichting (o.a. het ISMS uit NEN-ISO/IEC 27001:2017). Die documenten geven dus de details voor de toepassing, die niet in de BIO zijn beschreven en die nodig blijven voor een goede implementatie van de BIO.

Het gebruik van de NEN-ISO/IEC normen 27001 en 27002 in de BIO is auteursrechtelijk beschermd.

Het gebruik van teksten uit deze normen in de BIO geschiedt met toestemming van het Nederlands Normalisatie Instituut. Voor meer informatie over de NEN en het gebruik van hun producten zie: www.nen.nl

Wijzigingshistorie:

|

VERSIE |

DATUM |

OPMERKINGEN |

|

0.1 |

11-6-2017 |

Aanpassingen van BIR 2017 versie 0.6 |

|

0.2 |

11-7-2017 |

Omschrijven naar ISO 27001 aanpak (hoofdstuk 4), samenvoegen hoofdstuk 3 en 4, ISO 27001 aanpak in hoofdstuk 4, tekstuele aanpassing controls (must/should) |

|

0.3 |

|

Verschillende opmerkingen verwerkt |

|

0.4 |

10-10-2017 |

Diverse opmerkingen verwerkt van leden, splitsen baseline in 2 delen, analoog aan de BIR2017 |

|

0.5 |

20-10-2017 |

Hoofdstuk 4 toegevoegd in deel 2 om ISMS te borgen als control / maatregel |

|

0.6 |

20-02-2018 |

Verder aanscherping als gevolg van review commentaar, maken apart addendum voor specifieke Rijks zaken |

|

0.7 |

02-05-2018 |

Aanpassing als gevolg van commentaar BZK, 3 delen samengevoegd, alignment met de BIR2017 bewerkstelligd, totale herziening BIO, ISMS-deel als gevolg van commentaar laten vervallen |

|

0.8 |

21-05-2018 |

Verdere aanpassingen als gevolg van commentaar en opmerkingen door gemeenten, waterschappen en provincies |

|

0.9 |

25-05-2018 |

Verdere aanpassingen als gevolg van commentaar en verspreiding concept onder leden werkgroep Normatiek |

|

1.0 |

01-06-2018 |

Laatste wijzigingen en commentaar NCSC en BZK verwerkt |

|

1.01 |

11-10-2018 |

Wijzigingen uit de community, opmerkingen Forum Standaardisatie en kleine typo’s aangepast, copyright NEN toegevoegd |

|

1.02 |

01-11-2018 |

Aanwijzing NEN, jaartal ISO veranderd van 2013 naar 2017, inhoudelijk geen wijzigingen, de 2017 versie is ontstaan als gevolg van een Europees besluit. |

|

1.03 |

13-03-2019 |

Aangepaste passage over gebruik van de NEN-ISO/IEC 27001:2017 en NEN-ISO/IEC 27002:2017. Deze passage en de wijzigingshistorie verplaatst van pagina 4 naar pagina 2. |

|

1.04 |

04-11-2019 |

Aanpassingen van BIO 1.03 naar 1.04 als gevolg van onderhoudsronde BIO 2019. Betreft correctie van feitelijke onjuistheden en splitsing / aanpassing / verplaatsing van bepaalde maatregelen. |

Voorwoord

Informatiebeveiliging vormt een belangrijk kwaliteitsaspect van de informatievoorziening van de overheid. Het beveiligen van informatie is echter geen eenmalige zaak, maar een proces waarbij steeds de Plan-Do-Check-Act cyclus wordt doorlopen.

Het doorlopen van dit proces is een verantwoordelijkheid van het lijnmanagement. Om te voorkomen dat informatie en informatiesystemen te licht of te zwaar worden beveiligd, vormt risicomanagement een belangrijk onderdeel in dit proces.

De eerste stap in het beveiligingsproces is het maken van een risicoafweging. Daarbij wordt een inschatting gemaakt van mogelijke schade als informatiesystemen (tijdelijk) niet beschikbaar zijn, de informatie niet integer is en/of deze informatie in verkeerde handen valt. Ook wordt een inschatting gemaakt van de dreigingen waartegen de overheid beschermd moet worden. De inschatting van moge- lijke schade en dreigingen leidt tot beveiligingseisen om het risico te beperken. Om deze eisen af te dekken worden passende maatregelen getroffen of wordt het (rest)risico geaccepteerd.

De Baseline Informatiebeveiliging Overheid (BIO) helpt het lijnmanagement bij het nemen van zijn verantwoordelijkheid ten aanzien van informatie- beveiliging. Het ingewikkelde proces van risicomanagement wordt met de BIO vereenvoudigd. In de BIO zijn namelijk op basis van de generieke schades en dreigingen voor de overheid standaard basisbeveiligingsniveaus (BBN’s) gedefinieerd met bijbehorende beveiligingseisen die moeten worden ingevuld. Per bedrijfsproces bepaalt het lijnmanagement het BBN; de BIO biedt daarvoor een zogenaamde BBN-toets.

In de BIO staat per BBN beschreven aan welke controls uit de ISO 27002 (Code voor Informatiebeveiliging) moet worden voldaan. Bij alle controls dient, op basis van een individuele risicoafweging, bepaald te worden hoe aan de beveiligingsdoelstelling van de control voldaan kan worden. Daarbij zijn de controls, waar van toepassing, gedeeltelijk uitgewerkt in verplichte, concrete overheidsmaatregelen. De controls zijn toebedeeld aan rollen, waarmee de verdeling over verantwoordelijken makkelijker is.

Zo kan ook de dienstenleverancier die de expertise heeft, bepalen met welke concrete maatregelen hij de control invult.

Ten slotte moet verantwoording worden afgelegd over de risicoafweging en over de effectieve invulling van de controls. Deze verantwoording is onderdeel van de bestuurlijke verantwoording over de beveiliging van informatiesystemen. De wijze en mate van detail van de verantwoording hangt af van het BBN. Des te hoger het BBN, des te meer detail nodig is in verband met de hogere potentiële impact. Dienstenleveranciers leggen verantwoording af aan hun (gedeelde) opdrachtgever en er wordt verantwoording afgelegd aan de ketenpartners met wie afspraken over de beveiliging van informatie zijn gemaakt. De opdrachtgever ziet erop toe dat de afgenomen diensten in overeenstemming met de gestelde eisen beveiligd zijn; de afnemers van de diensten mogen hierop vertrouwen en worden door de opdrachtgever geïnformeerd over uitzonderingssituaties.

De BIO biedt hiermee de basis om te zorgen dat de beveiliging van informatie(systemen) bij alle bedrijfsonderdelen van de overheid bevorderd wordt. Deze bedrijfsonderdelen kunnen erop vertrouwen dat gegevens die worden verstuurd naar of worden ont- vangen van andere onderdelen van de overheid, in lijn met wet- en regelgeving, passend beveiligd zijn. Waar naleving (nog) niet volledig mogelijk is, dienen de bedrijfsonderdelen via een ‘explain’ de eventuele risico’s inzichtelijk te maken aan hun ketenpartners.

De BIO is opgedeeld in twee delen waarbij het eerste deel de achtergrond weergeeft en het tweede deel het daadwerkelijk uit te voeren kader omvat.

Deel 1

Achtergrond BIO

1

Informatiebeveiliging bij de overheid

1.1Inleiding

Informatiebeveiliging is het proces van vaststellen van de vereiste beveiliging van informatiesystemen in termen van vertrouwelijkheid, beschikbaarheid en integriteit alsmede het treffen, onderhouden en controleren van een samenhangend pakket van bijbehorende maatregelen 1 .

De BIO beoogt zo de beveiliging van informatie(systemen) bij alle bestuurslagen en bestuursorganen van de overheid te bevorderen, zodat alle onderdelen erop kunnen vertrouwen dat onderling uitgewisselde gegevens, in lijn met wet- en regelgeving, passend beveiligd zijn. Het doel is continuïteit in de bedrijfsprocessen door waarborgen van juiste en tijdige informatie. Daarmee is de BIO ook van toepassing op besturings- en meetprocessen voor zover deze binnen een bestuursorgaan gebruikt worden.

De BIO beoogt zo de beveiliging van informatie(systemen) bij alle bestuurslagen en bestuursorganen van de overheid te bevorderen, zodat alle onder- delen erop kunnen vertrouwen dat onderling uitgewisselde gegevens, in lijn met wet- en regelgeving, passend beveiligd zijn. Het doel is continuïteit in de bedrijfsprocessen door waarborgen van juiste en tijdige informatie. Daarmee is de BIO ook van toepassing op besturings- en meetprocessen voor zover deze binnen een bestuursorgaan gebruikt worden.

De BIO is van toepassing op de overheid. In verband hiermee is de BIO van toepassing op de volgende bestuursorganen:

- •

Rijksdienst

- •

Provincies

- •

Waterschappen

- •

Gemeentes

Daarnaast wordt aanbevolen de BIO te verankeren in de taakomschrijving van de overige overheidsorganisaties en organisaties waarmee de overheid publiek-privaat samenwerkt en private samenwerkingen waarbij de overheid de enige aandeelhouder is.

1.2Informatiebeveiligingskaders en uitgangspunten overheid

De overheid past risicomanagement toe om tot de juiste beveiliging van informatie en informatie systemen te komen binnen de context van de bedrijfsdoelstellingen. Risicomanagement is het inzichtelijk en systematisch inventariseren, beoordelen en – door het treffen van maatregelen – beheersbaar maken van risico’s en kansen, die het bereiken van de doelstellingen van de organisatie bedreigen dan wel bevorderen, op een zodanige wijze dat verantwoording kan worden afgelegd over de gemaakte keuzes2 .

De insteek van risicomanagement in het kader van de BIO is dat er cyclisch en methodisch vanuit een PDCA-cyclus wordt omgegaan met informatiebeveiliging. De overheidslagen kiezen als basis voor deze procesmatige inrichting van risicomanagement en het inrichten van de PDCA-cyclus voor de NEN/ISO 27001:20173 . Voor de rijksoverheid vindt nadere specificatie plaats in de algemene voorschriften voor de beveiliging van informatiesystemen: het Beveiligingsvoorschrift Rijksdienst4 (BVR), het Voorschrift Informatiebeveiliging Rijksdienst5 (VIR) en het Voorschrift Informatiebeveiliging Rijksdienst - Bijzondere Informatie6 (VIR-BI)

Voor de BIO geldt (op basis van deze documenten van NEN/ISO 27001 en BVR, VIR en VIR-BI) kort samengevat het volgende.

- •

Een ruime definitie voor een informatiesysteem, namelijk “een samenhangend geheel van gegevensverzamelingen, en de daarbij behorende personen, procedures, processen en programmatuur alsmede de voor het informatiesysteem getroffen voorzieningen voor opslag, verwerking en communicatie7 .

- •

Het lijnmanagement is verantwoordelijk voor de beveiliging van informatie(systemen).

- •

Informatiebeveiliging is een cyclisch proces, volgens de Plan-Do-Check-Act cyclus8 .

- •

Deze Plan-Do-Check-Act cyclus maakt het lijn- management verantwoordelijk voor het treffen van maatregelen op basis van risicomanagement.

- •

De secretaris/algemeen directeur van een organisatie is eindverantwoordelijk9 voor deze beveiliging en voor de inrichting en werking van de beveiligingsorganisatie 10 .

- •

Het lijnmanagement stelt op basis van een expliciete risicoafweging de betrouwbaarheidseisen voor zijn informatiesystemen vast 11 .

- •

Op basis van de betrouwbaarheidseisen kiest, implementeert en draagt het lijnmanagement de maatregelen uit 12 .

De BIO is allereerst een gemeenschappelijk normenkader voor de beveiliging van de informatie(systemen) van de overheid. Daarnaast concretiseert de BIO een aantal normen tot verplichte overheidsmaatregelen:

- •

op grond van wet- en regelgeving 13 ;

- •

vanwege de gemeenschappelijke veiligheid van informatieketens;

- •

omdat deze fundamenteel zijn voor een betrouwbare c.q. professionele informatievoorziening.

De Baseline Informatiebeveiliging Overheid BIO is gebaseerd op de ISO 27002- standaard 14 .

1.3 ISO 27002

De ISO 27002 ‘Code voor Informatiebeveiliging’ geeft richtlijnen en principes voor het initiëren, het implementeren, het onderhouden en het verbeteren van informatiebeveiliging binnen een organisatie.

Deze standaard is een best practice om informatie- beveiligingsrisico’s aan te pakken met betrekking tot vertrouwelijkheid, integriteit en beschikbaarheid van de informatievoorziening. De standaard kan gezien worden als een nadere specificatie van de ISO 27001-standaard 15 . De ISO 27002 kan dienen als een praktische richtlijn voor het ontwerpen van veiligheidsstandaarden binnen een organisatie en als effectieve methode voor het bereiken van deze veiligheid.

De ISO bestaat uit 114 controls; de term ‘control’ wordt in de ISO vertaald als een beheersmaatregel 16 . De BIO volgt de opbouw van de ISO 27002 en zijn controls. De controls zijn in de BIO letter- lijk 17 overgenomen. Dit vergemakkelijkt afstemming met externe partners of leveranciers. Daarnaast vult de BIO enkele bepalingen uit het VIR inzake PDCA-cyclus en verantwoordelijkheden op een generieke wijze in 18 .

1.4Evaluatie en bijstelling

Door de snelle ontwikkelingen van de techniek verouderen maatregelensets voor informatiebeveiliging snel. De BIO is daarom zo veel mogelijk op een abstractieniveau geschreven waarbij dergelijke wijzigingen en ontwikkelingen een zo klein mogelijke impact hebben op de maatregelen. 19 De BIO beschrijft het wat en niet het hoe. Desondanks kunnen wijzigingen noodzakelijk zijn bij bijvoorbeeld aanpassingen van onderliggende wet- en regelgeving, nieuwe of juist verouderde handreikingen of nieuwe dreigingen en kwetsbaarheden.

Dit document wordt daarom regelmatig in zijn geheel geëvalueerd en indien nodig bijgesteld. Daarnaast wordt specifiek bezien of er wijzigingen en aanvullingen in de maatregelen en de (operationele) handreikingen nodig of gewenst zijn om hiermee de praktische toepasbaarheid te vergroten. Besluiten hierover worden via de bestaande informatiebeveiligingsgremia genomen en door de beheerder van de BIO verwerkt20 .

1.5Forum Standaardisatie

De overheid volgt de standaarden die op de ‘pas toe of leg uit’-lijst van het Forum Standaardisatie21 (hierna het Forum) staan. De BIO is gebaseerd op de NEN-ISO/IEC 27002:2017 en vanuit de BIO wordt verwezen naar de NEN-ISO/IEC 27001:2017, beide standaarden staan op de ‘pas toe of leg uit’-lijst22 van het Forum. Ook een aantal technische maatregelen uit de BIO staan op de ‘pas toe of leg uit’-lijst of op de ‘open standaarden’-lijst23 van het Forum. Deze technische invullingen zijn niet allemaal uitgewerkt in deze BIO. Er is voor gekozen alleen aan te geven of de maatregel ingevuld wordt door een verplichte of open standaard van het Forum. Hierdoor wordt de BIO minder onderhoudsgevoelig.

2

Opzet van de BIO

2.1Opzet BBN’s

Om risicomanagement hanteerbaar en efficiënt te houden, kiest de BIO voor een diepgang van de uit- werking van het risicomanagement die proportioneel is aan de te beschermen belangen in combinatie met relevante dreigingen. Daarom onderscheidt de BIO drie basisbeveiligingsniveaus (BBN’s). Voor BBN1 ligt de nadruk op ‘wat mag minimaal verwacht worden?’. Voor BBN2 ligt de nadruk op de bescherming van de meest voorkomende categorieën informatie volgens het principe ‘valt de maatregel onder goed huisvaderschap; toont deze beveiliging de betrouwbare overheid?’. BBN324 is van toepassing op gerubriceerde informatie Departementaal Vertrouwelijk dan wel vergelijkbaar vertrouwelijk bij andere overheids- lagen, waarbij weerstand tegen statelijke actoren of vergelijkbare dreigers nodig is.

De keuze voor een BBN wordt gemaakt door de proceseigenaar en is gebaseerd op risicomanagement. De BIO gaat vergezeld van een methode van risicoafweging, de BBN-toets25 . In Deel 2 wordt deze methode verder toegelicht26 .

2.2Controls

Na de BBN-toets doorloopt het lijnmanagement alle toepasselijke controls27 uit de BIO28 . Op basis van een risicoafweging wordt bepaald hoe moet worden voldaan aan de gestelde beveiligingsdoelstellingen van de controls. Voor het voldoen aan deze doelstellingen kunnen implementatierichtlijnen uit de ISO 27002, overheidsmaatregelen en/of operationaliseringen in handreikingen worden gebruikt.

Er geldt een hardheidsbepaling: in het geval een control voor een specifiek geval niet van toepassing kan zijn, is de control niet van toepassing. Dit geldt bijvoorbeeld voor een control die betrekking heeft op een externe koppeling, terwijl het betreffende informatiesysteem geen externe koppeling heeft. De organisatie hoeft zich daar niet over te verantwoorden.

2.3Implementatierichtlijnen

Iedere control is in de ISO 27002 uitgewerkt in implementatierichtlijnen. Bij het uitvoeren van risicoafwegingen zijn de implementatierichtlijnen zeer nuttig. Ze helpen bij het kiezen van de benodigde beveiligingsmaatregelen. Deze richtlijnen moeten dus worden gezien als voorbeelden hoe de controls uitgewerkt kunnen worden in maatregelen; het volgen van deze richtlijnen is niet verplicht.

De BBN-toets zorgt er alleen voor dat eenvoudig het juiste BBN geselecteerd kan worden en dat bepaald kan worden in hoeverre extra eisen noodzakelijk zijn.

Deze implementatierichtlijnen zijn niet in de BIO opgenomen, hiervoor wordt verwezen naar de ISO 27002.

2.4Overheidsmaatregelen

Een deel van de controls is uitgewerkt in verplichte maatregelen, omdat zij:

- •

voortvloeien uit wet- en regelgeving29 . Het niet treffen van een dergelijke maatregel is dan in strijd met deze externe wet- en regelgeving;

- •

zo basaal zijn dat zij het fundament vormen van een betrouwbare c.q. professionele informatievoorziening;

- •

dienstbaar zijn aan de beveiliging in een proces- keten of netwerk; niet-naleving door een enkele organisatie is per saldo ineffectief voor de gehele keten. Het vormt een risico voor alle andere par- tijen in de keten en leidt bij hen tot extra maat- regelen en kosten. Voor de keten als geheel is dit inefficiënt. Voor een generieke dienst geldt een afweging die analoog is aan het ketenvraagstuk.

De BIO noemt deze verplichte maatregelen ‘over- heidsmaatregelen’. De overheidsmaatregelen dekken niet de gehele beveiligingsdoelstellingen van de control af. Net als bij de controls geldt hier een hardheidsbepaling: in het geval een maatregel voor een specifiek geval niet van toepassing kan zijn, vervalt de verplichting. Dit geldt bijvoorbeeld voor een overheidsmaatregel die betrekking heeft op een externe koppeling, terwijl het betreffende informatiesysteem geen externe koppeling heeft.

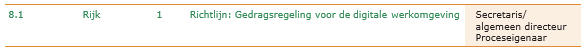

Bij een aantal overheidsmaatregelen zijn verwijzingen toegevoegd naar relevante wet- en regelgeving. Deze verwijzingen zijn of overheidsbreed geldend of specifiek toegesneden op een aandachtsgebied (bijvoorbeeld de ‘Gedragsregeling voor de digitale werk- omgeving’) en hebben een verplichtend karakter.

2.5Addendum

De BIO is generiek geschreven en geldig voor alle doelgroepen. Sommige overheidslagen hebben spe- cifieke wet- en regelgeving die alleen gelden binnen die overheidslaag.

Om tegemoet te komen aan de behoefte van deze overheidslagen en deze specifieke wet- en regel- geving niet verloren te laten gaan, is er aan de BIO een addendum toegevoegd. In dit addendum is deze wet- en regelgeving gekoppeld aan de control of maatregel waartoe zij behoren. Het addendum is toegevoegd aan de BIO in deel 3.

2.6Operationalisering in handreikingen

Om de praktische toepasbaarheid van de BIO te verhogen, wordt de BIO aangevuld met handreikingen. Dit zijn aanbevelingen in het kader van de bedrijfsvoering die geen verplichtend karakter hebben en niet essentieel zijn voor de werking van een stelsel. Een handreiking geeft dus advies hoe bepaalde normen, standaarden, technieken

of maatregelen te implementeren of te hanteren zijn. Een handreiking kan meer specifiek zijn toegesneden op een overheidslaag (interdepartementaal, gemeentebreed, etc.) of op een bepaald aandachtsgebied.

In deze BIO zijn verwijzingen opgenomen naar goede handreikingen die nu reeds beschikbaar zijn; in de loop van de tijd kunnen hier handreikingen aan worden toegevoegd.

2.7Rollen

In het algemeen geldt dat onderdelen van de BIO op verschillende plaatsen in de organisatie worden toegepast op grond van verschillende verantwoordelijk- heden en gezagsverhoudingen. De BIO onderscheidt drie (hoofd)rollen: de secretaris/algemeen directeur, de proceseigenaar en de dienstenleverancier. Deze rollen zijn hieronder beschreven vanuit het perspectief van informatiebeveiliging. Er zijn uiteraard meer rollen betrokken bij informatiebeveiliging, zoals toezichthouder en medewerker, maar het gaat hier om de verantwoordelijke voor de uitvoering van de control.

Secretaris/ algemeen directeur

Als eindverantwoordelijke voor het beveiligingsbeleid in de organisatie is de secretaris/algemeen directeur verantwoordelijk voor de uitvoering van organisatiebrede vraagstukken ten aanzien van informatiebeveiliging30 .

In de praktijk kan deze rol worden uitgevoerd door bijvoorbeeld de CIO of een directeur Inkoop31 .

Proceseigenaar

Onder de proceseigenaar wordt de lijnmanager verstaan die verantwoordelijk is voor de beveiliging van het betreffende proces / informatiesysteem.

Dienstenleverancier

Bedoeld wordt de dienstenleverancier (bijvoorbeeld SSO) binnen de overheid of organisaties in de markt waaraan de secretaris/algemeen directeur of proceseigenaar (een deel van) de beveiligingstaak inbesteedt respectievelijk uitbesteedt.

In de BIO staat aangegeven welke controls voor welke rol toepasselijk zijn. Omdat de overheid pluriform is georganiseerd, is deze toedeling indicatief. De BIO verplicht wel om de controls en overheidsmaatregelen die bij de rollen staan intern toe te delen en hierbij rekening te houden met voldoende functiescheiding. In het algemeen is de organisatie van de informatiebeveiligingsfunctie, waaronder verantwoordelijkheden, taken en bevoegdheden, terug te vinden in het informatiebeveiligingsbeleid van de organisatie.32

3

Basisbeveiligingsniveaus

Zoals in paragraaf 2.1 beschreven, onderscheidt de BIO drie basisbeveiligingsniveaus (BBN’s). Ieder BBN bestaat uit een aantal controls, een aantal verplichte overheidsmaatregelen en een verantwoordings- en toezichtregime. Elk niveau bouwt voort op het vorige niveau. Daarbij vult BBN2 de controls van BBN1 aan. BBN2 vult ook de overheidsmaatregelen van BBN1 aan of vervangt deze door maatregelen met meer gewicht. Hetzelfde geldt voor BBN3 in relatie tot BBN1 en BBN2.

Als informatie wordt ontvangen van derden wordt deze ontvangen informatie behandeld conform de aanwijzingen van de afzender. Als de afzender geen markering of rubricering meegeeft wordt de ontvangen informatie behandeld conform de classificatie-eisen van het ontvangende proces.

3.1BBN1

Informatiesystemen op BBN1 zijn systemen waar- voor BBN2 als te zwaar wordt gezien. Het kan voor- komen dat er nog wel hogere beschikbaarheids- en integriteitseisen nodig zijn. BBN1 is waar alle over- heidssystemen als minimum aan moeten voldoen.

Controls en overheidsmaatregelen komen voort uit:

- •

wet- en regelgeving;

- •

algemeen geldende beveiligingsprincipes (fundamentele controls en maatregelen).

3.2BBN2

Voor informatiesystemen binnen de overheid vormt BBN2 het uitgangspunt. BBN2 is van toepassing indien33 :

- •

er vertrouwelijke informatie wordt verwerkt;

- •

mogelijke incidenten leiden tot bestuurlijke commotie;

- •

de veiligheid van andere systemen afhankelijk is van de veiligheid van het eigen systeem.

Het te beschermen belang van BBN2 is maximaal Departementaal Vertrouwelijk (DepV), (zoals gedefinieerd in het VIR-BI)/vergelijkbaar vertrouwelijk bij andere overheidslagen en privacygevoelige informatie met een verhoogd vertrouwelijkheidsniveau. Dergelijke informatie komt veelvuldig voor bij de overheid. Het gaat verder om commercieel vertrouwelijke informatie of informatie in het kader van beleidsvorming; het is dus niet beperkt tot als DepV/vergelijkbaar vertrouwelijk bij andere overheidslagen gerubriceerde informatie.

BBN2-informatie wordt preventief beschermd tegen alle dreigingen met uitzondering van geavanceerde dreigingen, zoals Advanced Persistent Threats (APT’s), afkomstig van statelijke actoren of beroepscriminelen. Daarvoor geldt een bescherming achteraf: zij dienen te kunnen worden gedetecteerd, waarop vervolgens passend gereageerd moet worden. Voor informatiesystemen waar Departementaal Vertrouwelijke informatie en vergelijkbaar vertrouwelijk bij andere overheidslagen wordt verwerkt en waar weerstand tegen de geavanceerde dreiging van statelijke actoren of gelijkwaardige beroepscriminelen is vereist, is het BBN2 dus niet voldoende.

De controls van het BBN2 omvatten de controls van BBN1. Dit geldt ook voor de maatregelen waarbij enkele maatregelen van BBN1 in de BBN2-variant verzwaard zijn. De keuze hiervoor komt voort uit: l wet- en regelgeving, in het bijzonder

beveiligingseisen als gevolg van WBP/AVG;

- •

aansluitvoorwaarden van generieke/ gemeenschappelijke diensten;

- •

afhankelijkheden in ketens en netwerken;

- •

minimale eisen ten behoeve van een efficiënte beveiliging van BBN3.

3.3BBN3

BBN3 richt zich op de bescherming van als Departementaal Vertrouwelijk en vergelijkbaar vertrouwelijk bij andere overheidslagen gerubriceerde informatie, waarbij weerstand geboden moet worden tegen de dreiging, zoals Advanced Persistant Threats (APT’s), die uitgaat van statelijke actoren en beroepscriminelen. BBN3 is van toepassing indien:

- •

verlies van informatie een grote impact heeft, waarvan niet uit te leggen is als deze niet gerubriceerd is en beschermd wordt op BBN3;

- •

informatie met een rubricering (niet zijnde BBN2) wordt geleverd door derden;

- •

aansluiting op een infrastructuur BBN3 is vereist om informatie te kunnen verwerken op deze infrastructuur (bijvoorbeeld om al op de infrastructuur aanwezige gerubriceerde informatie niet in gevaar te brengen).

Om redenen van efficiency sluit BBN3 aan op relevante NAVO-regelgeving waarin ook al rekening wordt gehouden met het bieden van weerstand tegen statelijke actoren34 . Dit betekent dat BBN3 bestaat uit de controls en overheidsmaatregelen uit BBN2, aangevuld met relevante eisen uit het VIR-BI, relevante bepalingen uit regelingen andere overheidslagen en uit het NAVO-verdrag voor de beveiliging van informatie35 . Niet alle delen/maatregelen zijn van toepassing voor de nationale context en voor NATO Restricted36 . In de uitwerking van BBN3 zal daarom specifiek aangegeven worden welke delen/maatregelen van het NAVO-verdrag specifiek van toepassing zijn.

4

Verantwoording over de BIO

De secretaris/algemeen directeur van een organisatie is eindverantwoordelijk voor de integrale beveiliging en de inrichting en werking van de beveiligingsorganisatie37 . In die hoedanigheid is hij eindverantwoordelijk voor de implementatie van alle beveiligingskaders in zijn organisatie, dus ook voor een juiste toepassing van de BIO.

De bestuurlijke verantwoording over de toepassing van de BIO is onderdeel van de verantwoording over de beveiliging van informatie(systemen). Hier wordt ook verantwoording afgelegd aan de ketenpartners met wie afspraken over de beveiliging van informatie zijn gemaakt.

4.1Verantwoordelijkheid afhankelijk van basisbeveiligingsniveau

De ISO 27001 en het VIR bepalen dat het lijn- management vaststelt dat de getroffen maatregelen aantoonbaar overeenstemmen met de betrouwbaarheidseisen en dat deze maatregelen worden nageleefd38 . De proportionaliteit die eerder beschreven is, is ook van toepassing bij het toekennen van het niveau waar de verantwoordelijkheid voor risicomanagement wordt belegd:

- •

Voor BBN1 is de proceseigenaar volledig verantwoordelijk voor het nemen van (verstandige) beslissingen. Slechts incidenteel en op verzoek informeert deze de CISO over de stand van zaken met betrekking tot zijn BBN1-informatiesystemen.

- •

Voor BBN2 geldt dat de proceseigenaar het informatiesysteem voor ingebruikname (bij voorkeur in ontwerp-/ontwikkelfase) ter consultatie voorlegt aan de CISO39 .

- •

Voor BBN3 geldt dat vooraf toestemming verleend moet worden door de secretaris/ algemeen directeur voor het verwerken van bijzondere informatie (conform het VIR- BI)40 . Voor het verlenen van toestemming is mandatering mogelijk naar bijvoorbeeld de CIO of CISO en bij het Rijk naar de BVA.

Organisaties kunnen voor BBN1 en BBN2 hiervan afwijken in het informatiebeveiligingsbeleid41 .

4.2Explains op overheidsmaatregelen

Overheidsmaatregelen die niet van toepassing zijn, hoeven niet als ‘explain’ te worden benoemd.

De organisatie dient te beschikken over een registratie van overheidsmaatregelen waaraan niet of nog niet geheel kan worden voldaan. Dit zijn explains volgens het ‘comply or explain’ principe. Daarbij worden tevens de daaruit voortvloeiende risico’s aangegeven.

Explains ten aanzien van overheidsmaatregelen kunnen bij het samenwerken in ketens zorgen voor een verschil in bescherming tussen partijen waardoor een risico ontstaat voor de verwerkte (en gedeelde) informatie. Partijen met explains moeten dit afstemmen met hun (samenwerk- of keten) partners, zodat ze samen passende maatregelen of tijdelijke maatregelen treffen die het risico mitigeren of verkleinen zolang de explains niet conform de BIO geïmplementeerd zijn.

Voor rijksonderdelen geldt: explains die de veiligheid van andere delen van de rijksdienstonderdelen raken, worden voorzien van een advies van de Security Accreditation Authority (SAA, ingevuld door de Subcommissie Informatiebeveiliging) en door het ministerie voorgelegd aan het CIO-Beraad.

4.3Ketensamenwerking

Binnen de overheid en met andere externe partijen wordt veel in ketens samengewerkt en daarom vormt, zoals in paragraaf 1.1 aangegeven, de gemeenschappelijke veiligheid van informatieketens ook een basis voor de concretisering van de overheidsmaatregelen.

Een keten is een samenwerkingsverband tussen organisaties die naast hun eigen doelstellingen, één of meer gemeenschappelijk gekozen (of door de politiek opgelegde) doelstellingen nastreven. Deze ketenpartners zijn zelfstandig, maar zijn ook afhankelijk van elkaar waar het gaat om het bereiken van de gezamenlijke (keten)doelstellingen42 . Een informatieketen betreft de uitwisseling van informatie binnen zo’n samenwerkingsverband.

Ook in het kader van ketensamenwerking kan de verantwoordelijkheid voor informatiebeveiliging niet worden gedelegeerd.

In het geval dat een organisatie informatie aan ketenpartners toevertrouwt, blijft deze organisatie er verantwoordelijk voor dat ketenpartners de toevertrouwde informatie zorgvuldig beschermen. De organisatie moet daarom aansluitvoorwaarden eisen of stellen aan de leverende of afnemende partij.

Tevens moet de organisatie leveringsgaranties bieden aan de afnemende partij. De organisatie moet hiervoor inzichtelijk hebben van welke informatiesystemen en infrastructuren zij afhankelijk is, welke afhankelijk zijn van haar en hoe de governance van beide hierop is ingericht.

4.4Dienstenleveranciers

In de BIO wordt bij het van toepassing verklaren van controls en overheidsmaatregelen geen onder- scheid gemaakt in interne of externe dienstenleve- ranciers. Ook bij de wijze waarop verantwoording wordt afgelegd over hun diensten worden interne en externe dienstenleveranciers gelijk behan- deld. Dit betekent voor alle dienstenleveranciers het volgende.

- •

Periodiek leggen alle dienstenleveranciers verantwoording af via een Statement of Compliance (of deel-ICV; met toepasselijke reikwijdte) aan de opdrachtgever bij de overheid.

- •

De dienstenleveranciers volgen de beveiligingseisen die de overheidsorganisaties of ketenpartners stellen aan de diensten van de dienstenleverancier. Uit efficiencyoverwegingen kan een dienstenleverancier een standaard beveiligingsniveau aanbieden, maar dit doet geen afbreuk aan de genoemde verantwoordelijkheid van de overheidsorganisaties.

- •

Voor diensten die aan één organisatie worden aangeboden, legt de dienstenleverancier verantwoording af aan de opdrachtgevende organisatie. De opdrachtgevende organisatie neemt de verantwoording op in haar ICV.

-

De opdrachtgevende organisatie houdt ook toezicht op specifieke dienstverlening.

- •

Voor diensten die aan meerdere overheden of overheidsonderdelen worden aangeboden, stelt de dienstenleverancier één verantwoording op ten behoeve van alle afnemers. Voor het Rijk wordt in het CIO- Beraad jaarlijks vastgesteld wie toezicht houdt op de beveiliging van deze diensten.

Naast de verantwoording over hun diensten zijn de dienstenleveranciers ook zelf als organisatie gebon- den aan informatiebeveiligingsregels. Hierbij is wel een onderscheid aanwezig tussen interne en externe dienstenleveranciers:

- •

Interne dienstenleveranciers zijn, als onderdeel van de overheid, zelf ook rechtstreeks gebonden aan de BIO. Ze zijn daarmee gehouden aan de reguliere verantwoordings- en toezichtprocedures van de betreffende overheidslagen. Bij het Rijk geldt onder meer het toezicht vanuit de ADR, ARK en de BVA. De interne dienstenleverancier is ook gebonden aan het jaarlijks opleveren van een In Control Verklaring (ICV). Hierin verklaart de dienstenleverancier dat hij voor zijn eigen bedrijfsvoering aan de BIO voldoet (inclusief de overheidsmaatregelen).

- •

Externe dienstenleveranciers zijn geen onderdeel van de overheid en zijn daarmee zelf niet rechtstreeks gebonden aan de BIO of het opleveren van een ICV. Ze moeten wel voldoen aan de eisen van de opdrachtgever. Voorwaarden ten behoeve van informatiebeveiliging moeten daarom in het contract zijn vastgelegd. In de BIO zijn in hoofdstuk 15 over leveranciersrelaties controls en overheidsmaatregelen opgenomen die moeten zorgen voor een goede borging van informatiebeveiliging in contracten.

Het is mogelijk dat een (externe) dienstenleverancier beschikt over een kwaliteitskeurmerk zoals een ISO 27001-certificaat of bijvoorbeeld een ISAE 3402-verklaring. De waarde van zo’n keurmerk of verklaring is afhankelijk van de reikwijdte en diep- gang. Het zegt meestal iets over het proces dat

bij de dienstenleverancier is ingericht. Hoewel dit dus wel meerwaarde heeft, overlap kent met de BIO-controls en gebruikt kan worden als onderdeel van het Statement of Compliance, omvat en vervangt het niet volledig de verantwoording over de overheidsmaatregelen uit de BIO. Er zullen altijd aanvullende afspraken gemaakt moeten worden over de ‘gap’ tussen keurmerk of verklaring en de BIO-controls. Hierover moet aanvullend worden verantwoord.

Deel 2

Kader BIO

Inleiding

Het Kader BIO bestaat uit een BBN-toets om het juiste basisbeveiligingsniveau (BBN) te bepalen en de tabellen met de controls en maatregelen. De BBN-toets wordt voor ieder bedrijfsproces uitgevoerd. Het BBN bepaalt welke controls vervolgens moeten worden doorlopen. Per control moet worden bepaald welke maatregelen in aanvulling op de verplichte overheidsmaatregelen nodig zijn. Voor meer toelichting op de opzet van de BIO en de BBN’s wordt verwezen naar Deel 1 van deze BIO.

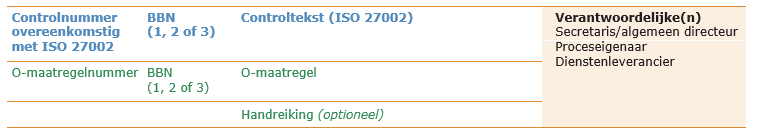

In het document zijn de controls dan als volgt opgebouwd:

Om het verschil tussen de ISO 27002 controls en de overheidsmaatregelen te duiden, zijn ook verschillende kleurmarkeringen gebruikt:

Waar passend wordt verwezen naar handreikingen om invulling te geven aan de maatregelen. Deze handreikingen zijn niet verplicht, hebben geen nummer en zijn als een link weergegeven.

In de kolom ‘Verantwoordelijke(n)’ staat aangegeven wie voor de uitvoering van de control verantwoordelijk is: secretaris/algemeen directeur (eindverantwoordelijke voor de bedrijfsvoering van een organisatie), proceseigenaar en/of dienstenleverancier.

BBN-toets

Bij het doorlopen van deze toets is BBN2 het uitgangspunt voor alle informatiesystemen.

Stap 1: Is BBN2 voldoende?

Meestal is BBN2 van toepassing op een specifiek informatiesysteem. Het kan echter zijn dat BBN2 niet voldoende is. BBN2 is onvoldoende indien:

- •

de informatie beschermd dient te worden tegen statelijke actoren of vergelijkbare dreigers;

- •

informatie wordt geleverd door derden en deze voor de beveiliging van betreffende informatie BBN3 eisen;

- •

aansluiting op een infrastructuur het BBN3 vereist om informatie te kunnen verwerken op deze infrastructuur (bijvoorbeeld om al op de infrastructuur aanwezige gerubriceerde informatie niet in gevaar te brengen).

In elk van deze gevallen is BBN3 of hoger

(zie VIR-BI in geval van het Rijk) van toepassing.

Stap 2: Is BBN2 te zwaar?

Bij BBN2-informatiesystemen kan het ongewenst of onbedoeld openbaren van informatie leiden tot BBN2-schade:

- •

Politieke schade aan een bestuurder: bestuurder moet verantwoording afleggen aan de (gekozen) controlerende organen, bijvoorbeeld naar aanleiding van verantwoordingsvragen.

- •

diplomatieke schade te herstellen door ambtelijke opschaling.

- •

Financiële gevolgen: niet meer op te vangen binnen de begroting van de (uitvoerings) organisatie; geen accountantsverklaring afgegeven.

- •

Verlies van publiek respect; klachten van burgers of significant verlies van motivatie van medewerkers.

- •

Bindende aanwijzing van de Autoriteit Persoons- gegevens in verband met schending van de privacy

- •

Directe imagoschade, bijvoorbeeld door negatieve publiciteit.

Zijn dergelijke schades niet aan de orde, dan is BBN1 van toepassing.

Stap 3: Bepaal extra vereisten voor beschikbaarheid en/of integriteit

In het geval van BBN1: leidt uitval van systemen en/of het verminkt raken van informatie tot schade vergelijkbaar met BBN2-schade43 ? In dat geval kan worden overwogen (een deel) van de BIO-controls en -maatregelen, die toezien op beschikbaarheid dan wel integriteit op het niveau van BBN2 te nemen. De verantwoording en het toezicht vinden plaats volgens BBN2.

In het geval van BBN2 of BBN3: leidt uitval van systemen en/of het verminkt raken van informatie tot grotere schade dan de BBN2-schade44 ? In dat geval wordt op basis van expliciete risicoafweging bepaald voor welke controls welke aanvullende en/of zwaardere maatregelen nodig zijn. De verantwoording en het toezicht vinden plaats volgens BBN3.

Controls en overheidsmaatregelen

Voor de herkenbaarheid is gekozen om de nummering van de hoofdstukken en de controls in lijn te houden met de nummering uit de ISO 27002.

5

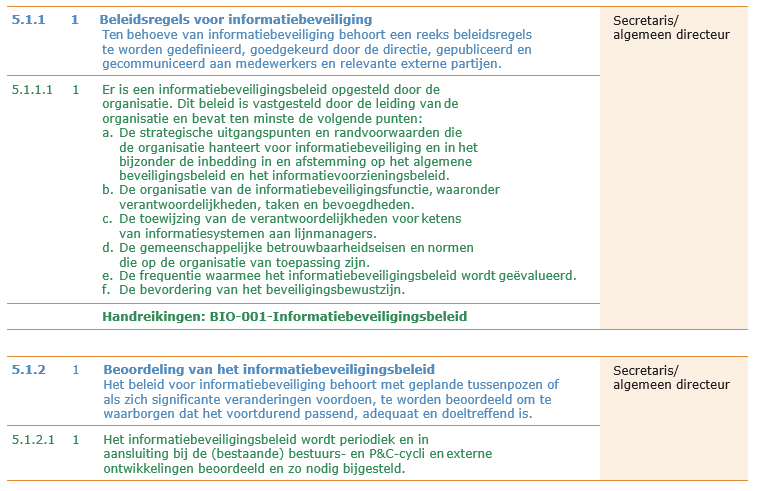

Informatiebeveiligingsbeleid

5.1 Aansturing door de directie van de informatiebeveiliging

Doelstelling: Het verschaffen van directieaansturing van en -steun voor informatiebeveiliging in overeenstemming met bedrijfseisen en relevante wet- en regelgeving.

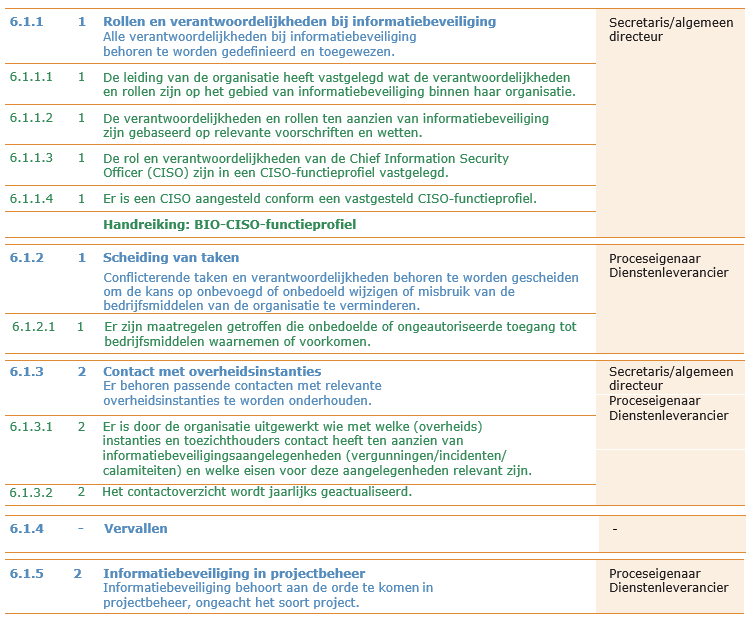

6

Organiseren vaninformatiebeveiliging

6.1Interne organisatie

Doelstelling: Een beheerkader vaststellen om de implementatie en uitvoering van de informatiebeveiliging binnen de organisatie te initiëren en te beheersen.

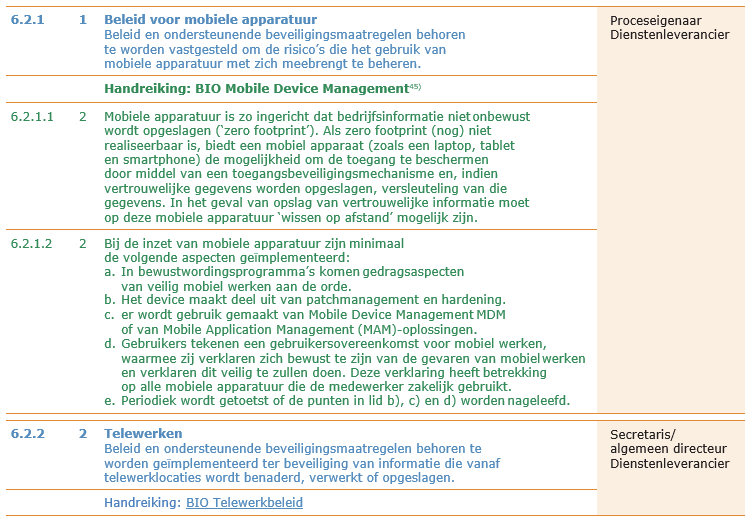

6.2Mobiele apparatuur en telewerken

Doelstelling: Het waarborgen van de veiligheid van telewerken en het gebruik van mobiele apparatuur.

45) Daar is ook MAM (Mobile Application Management) onderdeel van.

7

Veilig personeel

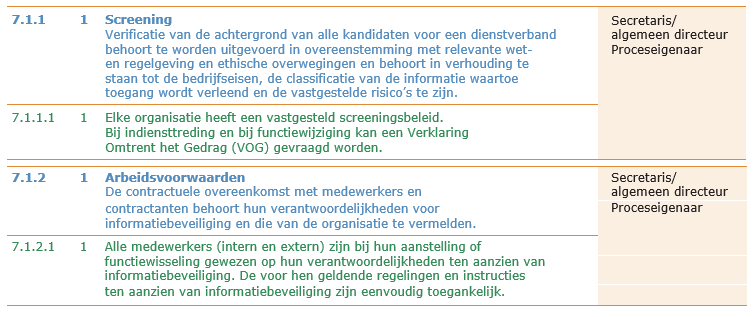

7.1Voorafgaand aan het dienstverband

Doelstelling: Waarborgen dat medewerkers en contractanten hun verantwoordelijkheden begrijpen en geschikt zijn voor de rollen waarvoor zij in aanmerking komen.

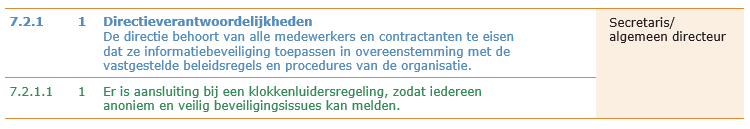

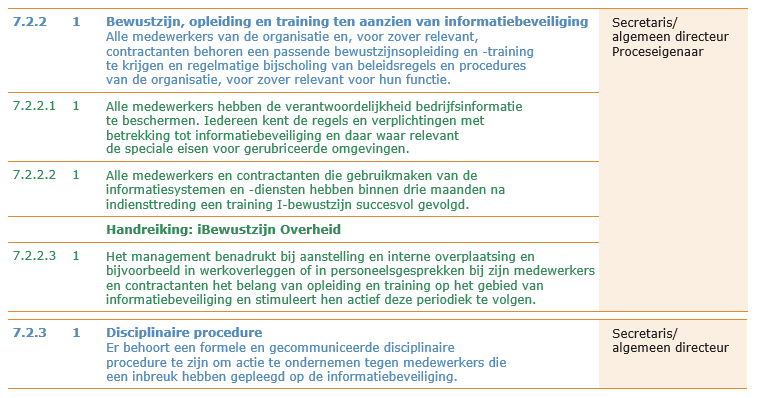

7.2Tijdens het dienstverband

Doelstelling: Ervoor zorgen dat medewerkers en contractanten zich bewust zijn van hun verantwoordelijkheden op het gebied van informatiebeveiliging en deze nakomen.

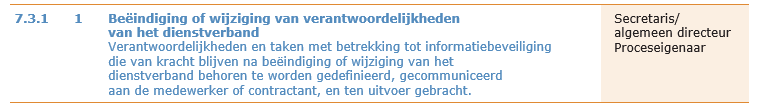

7.3Beëindiging en wijziging van dienstverband

Doelstelling: Het beschermen van de belangen van de organisatie als onderdeel van de wijzigings- of beëindigingsprocedure van het dienstverband.

8

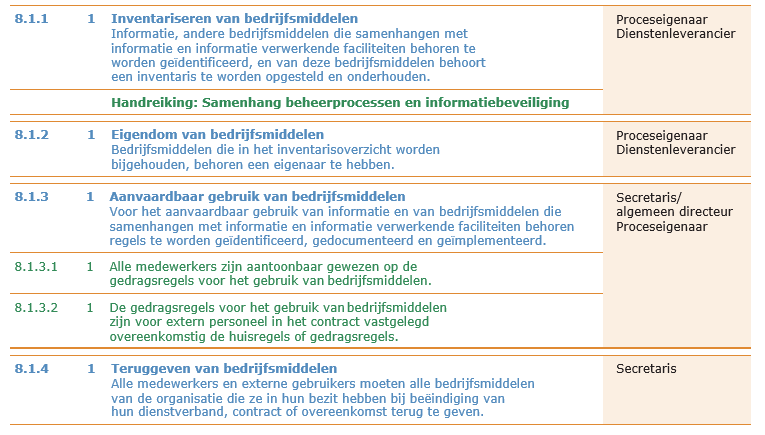

Beheer van bedrijfsmiddelen

8.1Verantwoordelijkheid voor bedrijfsmiddelen

Doelstelling: Bedrijfsmiddelen van de organisatie identificeren en passende verantwoordelijkheden ter bescherming definiëren.

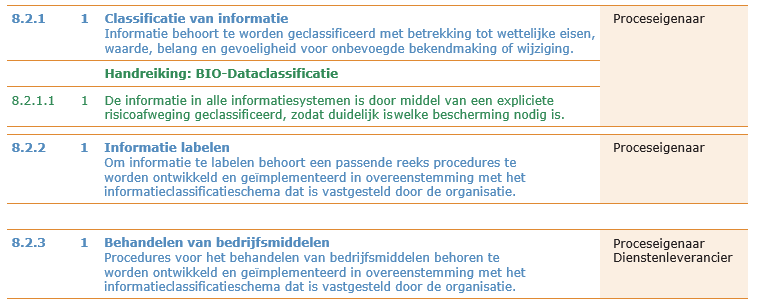

8.2Informatieclassificatie

Doelstelling: Bewerkstelligen dat informatie een passend beschermingsniveau krijgt dat in overeenstemming is met het belang ervan voor de organisatie.

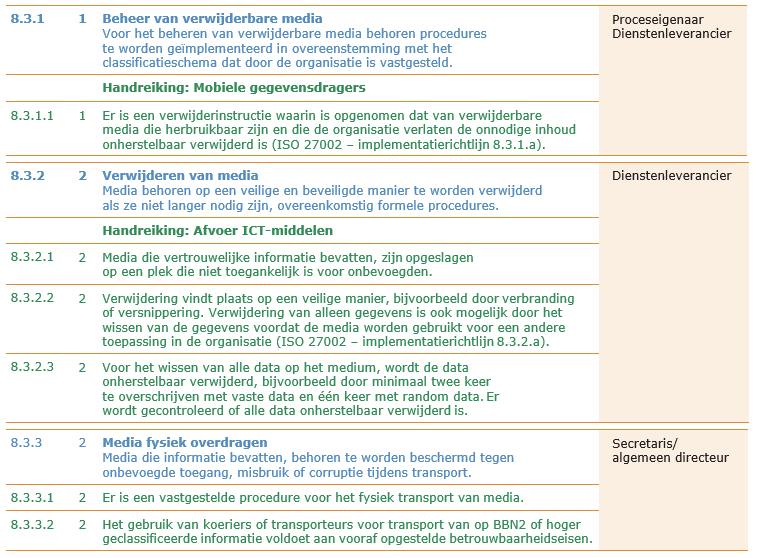

8.3Behandelen van media

Doelstelling: Onbevoegde openbaarmaking, wijziging, verwijdering of vernietiging van informatie die op media is opgeslagen voorkomen.

9

Toegangsbeveiliging

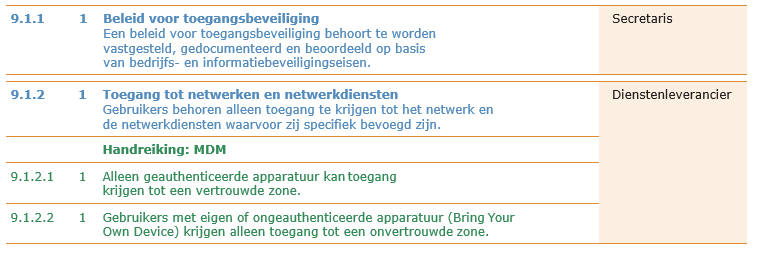

9.1Bedrijfseisen voor toegangsbeveiliging

Doelstelling: Toegang tot informatie en informatie verwerkende faciliteiten beperken.

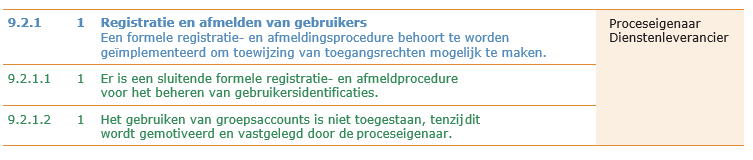

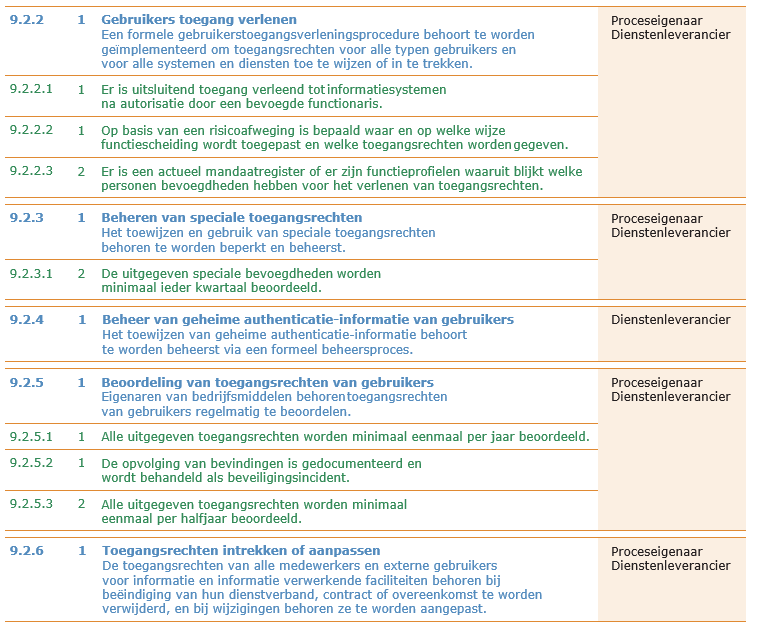

9.2Beheer van toegangsrechten van gebruikers

Doelstelling: Toegang voor bevoegde gebruikers bewerkstelligen en onbevoegde toegang tot systemen en diensten voorkomen.

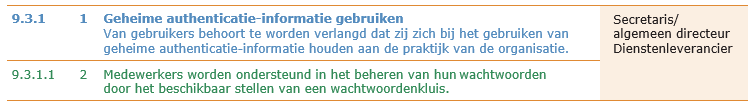

9.3Verantwoordelijkheden van gebruikers

Doelstelling: Gebruikers verantwoordelijk maken voor het beschermen van hun authenticatie-informatie.

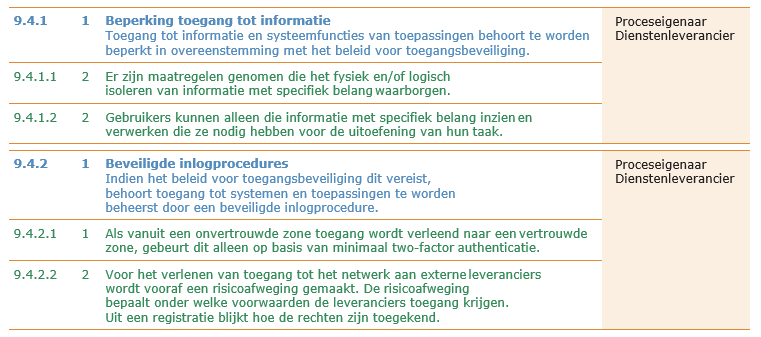

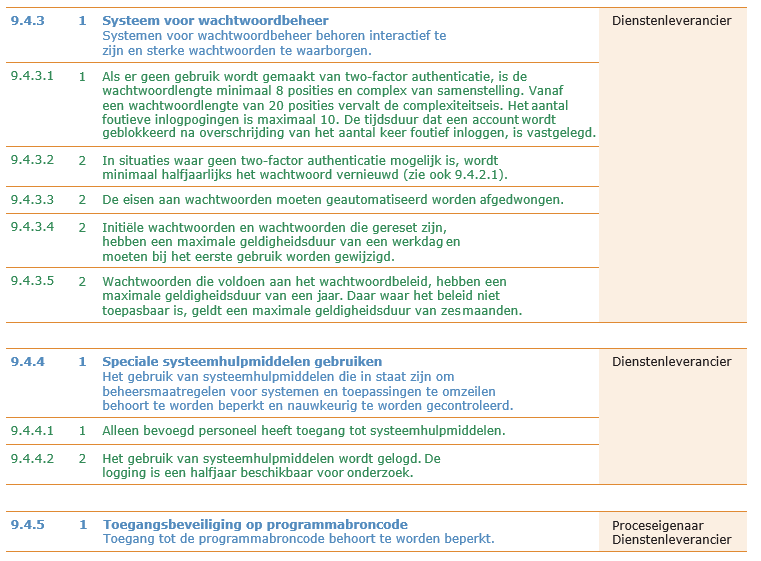

9.4Toegangsbeveiliging van systeem en toepassing

Doelstelling: Onbevoegde toegang tot systemen en toepassingen voorkomen.

10

Cryptografie

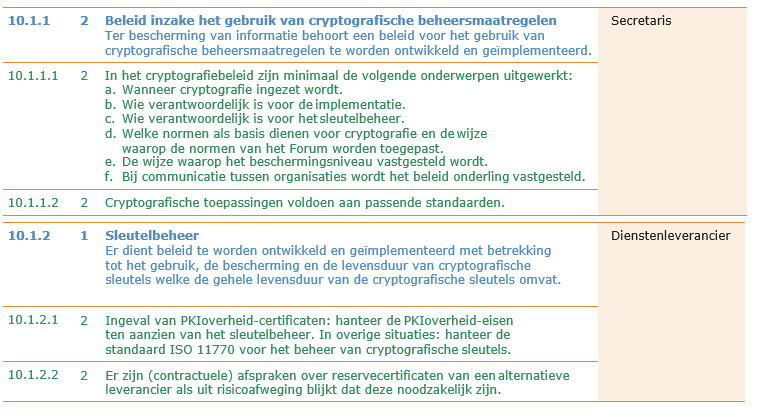

10.1 Cryptografische beheersmaatregelen

Doelstelling: Zorgen voor correct en doeltreffend gebruik van cryptografie om de vertrouwelijkheid, authenticiteit en/of integriteit van informatie te beschermen.

11

Fysieke beveiliging enbeveiliging van de omgeving

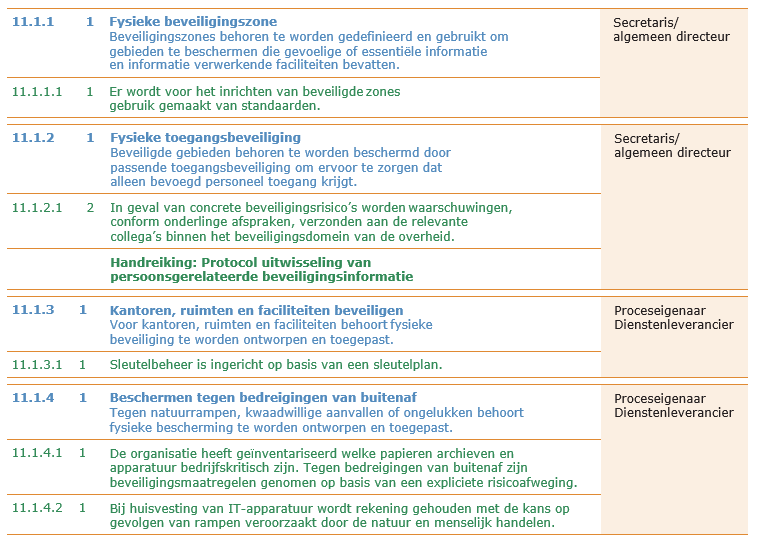

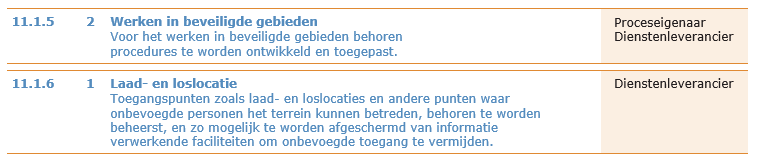

11.1Beveiligde gebieden

Doelstelling: Onbevoegde fysieke toegang tot, schade aan en interferentie met informatie en informatie verwerkende faciliteiten van de organisatie voorkomen.

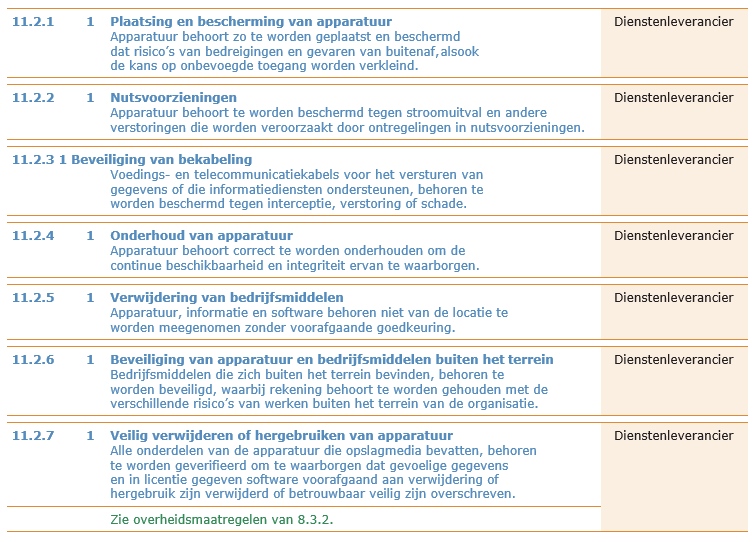

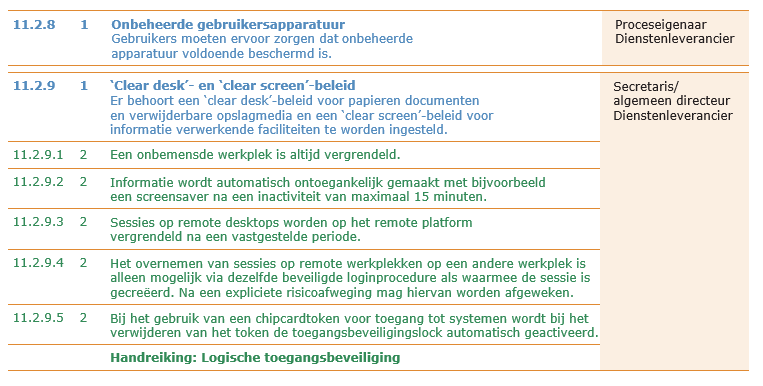

11.2Apparatuur

Doelstelling: Verlies, schade, diefstal of compromittering van bedrijfsmiddelen en onderbreking van de bedrijfsvoering van de organisatie voorkomen.

12

Beveiliging bedrijfsvoering

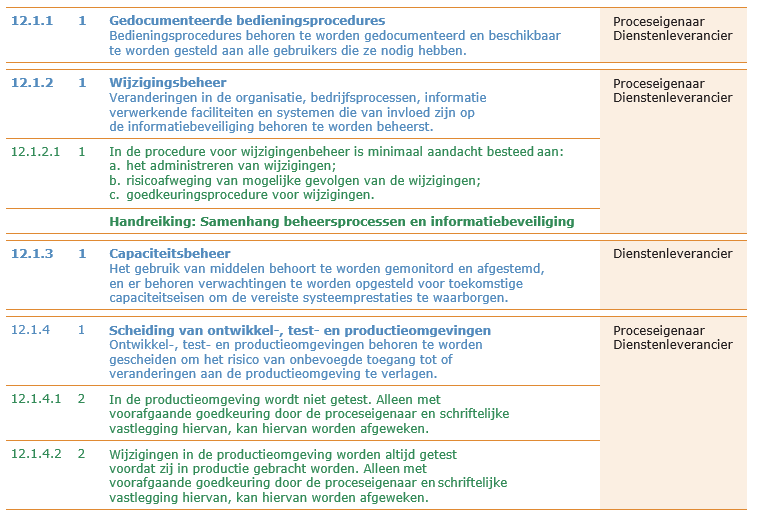

12.1Bedieningsprocedures en verantwoordelijkheden

Doelstelling: Correcte en veilige bediening van informatie verwerkende faciliteiten waarborgen.

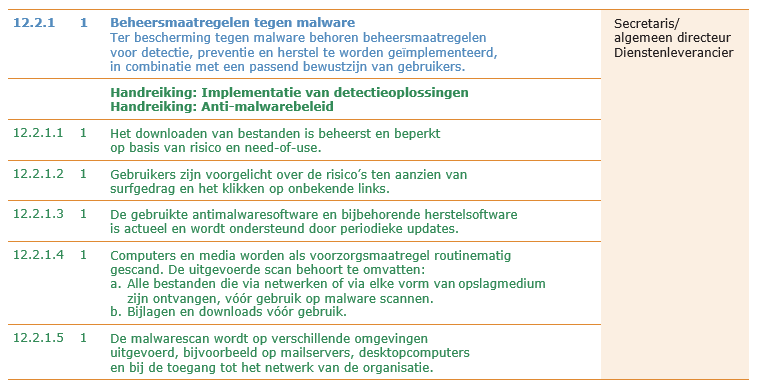

12.2Bescherming tegen malware

Doelstelling: Waarborgen dat informatie en informatie verwerkende faciliteiten beschermd zijn tegen malware.

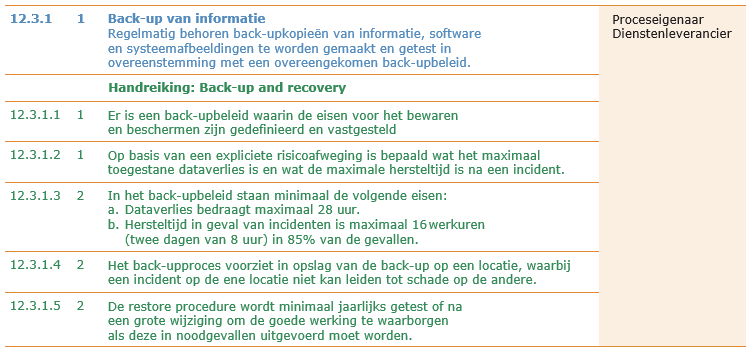

12.3Back-up

Doelstelling: Beschermen tegen het verlies van gegevens.

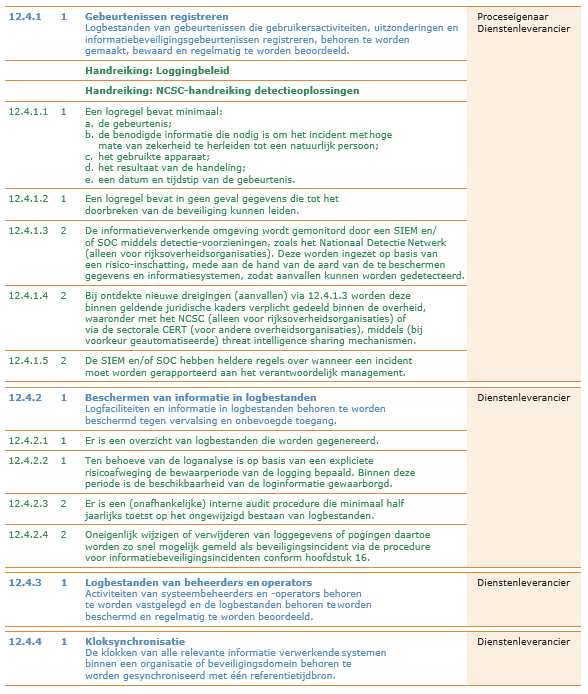

12.4Verslaglegging en monitoren

Doelstelling: Gebeurtenissen vastleggen en bewijs verzamelen.

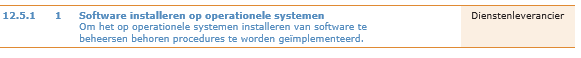

12.5Beheersing van operationele software

Doelstelling: De integriteit van operationele systemen waarborgen.

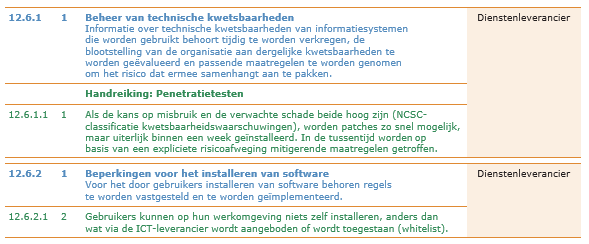

12.6Beheer van technische kwetsbaarheden

Doelstelling: Benutting van technische kwetsbaarheden voorkomen.

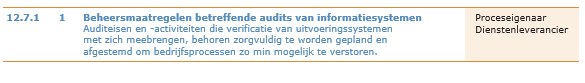

12.7Overwegingen betreffende audits van informatiesystemen

Doelstelling: De impact van auditactiviteiten op uitvoeringssystemen zo gering mogelijk maken.

13

Communicatiebeveiliging

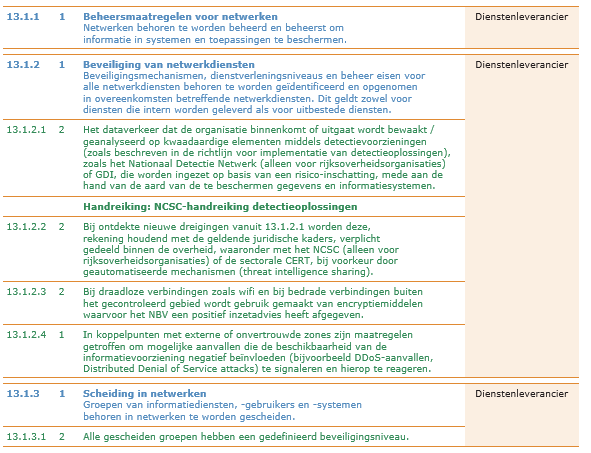

13.1Beheer van netwerkbeveiliging

Doelstelling: De bescherming van informatie in netwerken en de ondersteunende informatie verwerkende faciliteiten waarborgen.

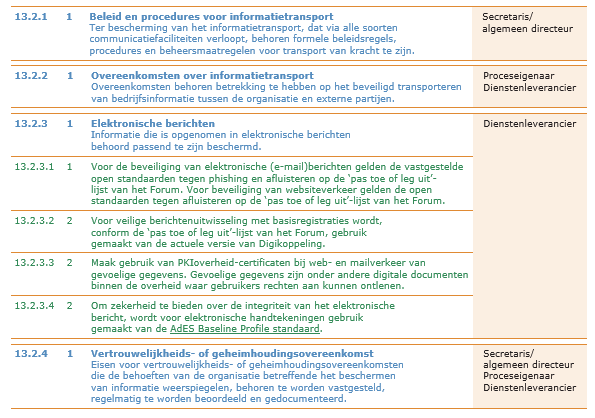

13.2Informatietransport

Doelstelling: Handhaven van de beveiliging van informatie die wordt uitgewisseld binnen een organisatie en met een externe entiteit.

14

Acquisitie, ontwikkeling en onderhoud vaninformatiesystemen

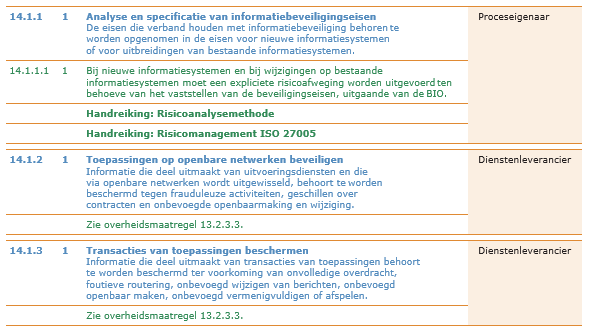

14.1Beveiligingseisen voor informatiesystemen

Doelstelling: Waarborgen dat informatiebeveiliging integraal deel uitmaakt van informatiesystemen in de gehele levenscyclus. Hiertoe behoren ook de eisen voor informatiesystemen die diensten verlenen via openbare netwerken.

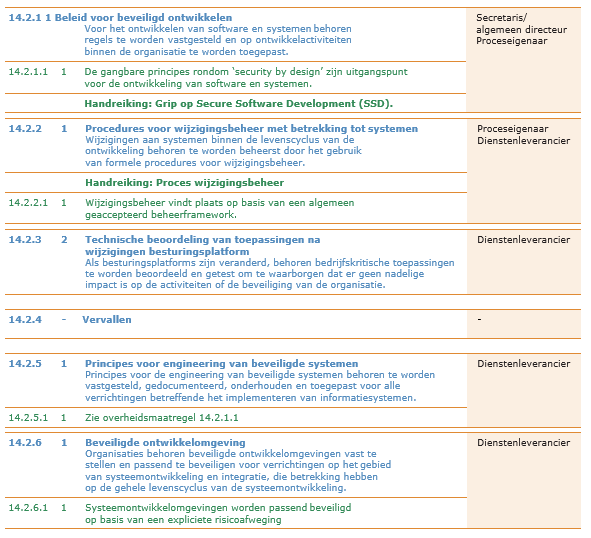

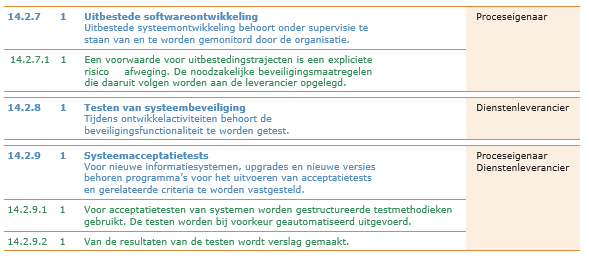

14.2Beveiliging in ontwikkelings- en ondersteunende processen

Doelstelling: Bewerkstelligen dat informatiebeveiliging wordt ontworpen en geïmplementeerd binnen de ontwikkelingslevenscyclus van informatiesystemen.

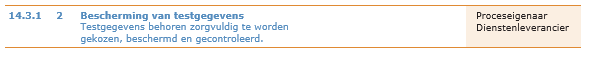

14.3Testgegevens

Doelstelling: Bescherming waarborgen van gegevens die voor het testen zijn gebruikt.

15

Leveranciersrelaties

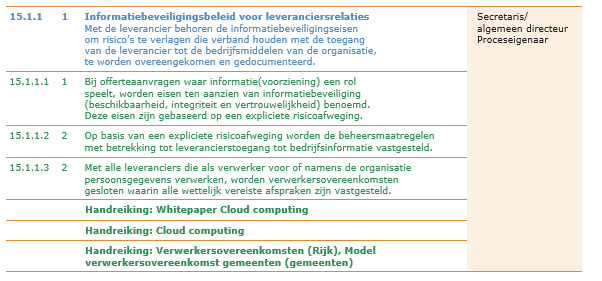

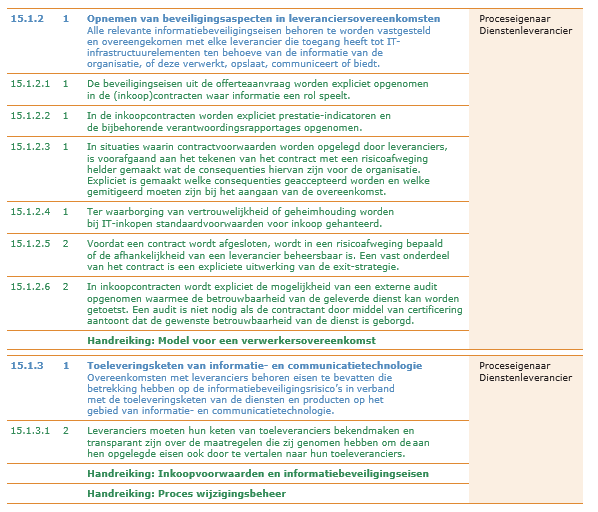

15.1Informatiebeveiliging in leveranciersrelaties

Doelstelling: De bescherming waarborgen van bedrijfsmiddelen van de organisatie die toegankelijk zijn voor leveranciers.

15.2Beheer van dienstverlening van leveranciers

Doelstelling: Een overeengekomen niveau van informatiebeveiliging en dienstverlening in overeenstemming met de leveranciersovereenkomsten handhaven.

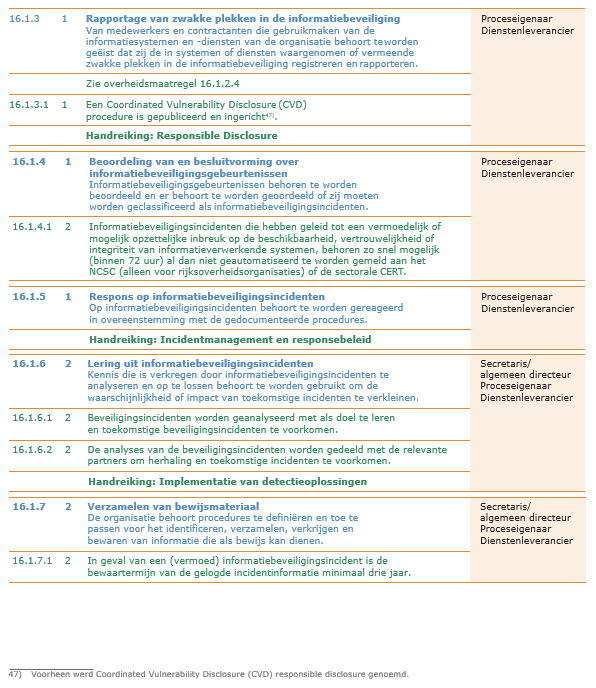

16

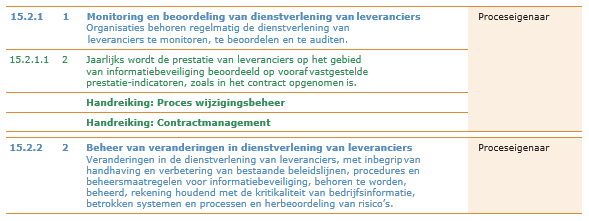

Beheer van informatie- beveiligingsincidenten

16.1 Beheer van informatiebeveiligingsincidenten en -verbeteringen

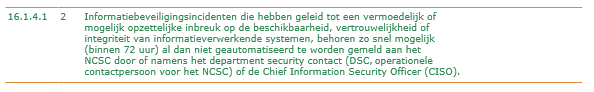

Doelstelling: Een consistente en doeltreffende aanpak bewerkstelligen van het beheer van informatie- beveiligingsincidenten, met inbegrip van communicatie over beveiligingsgebeurtenissen en zwakke plekken in de beveiliging.

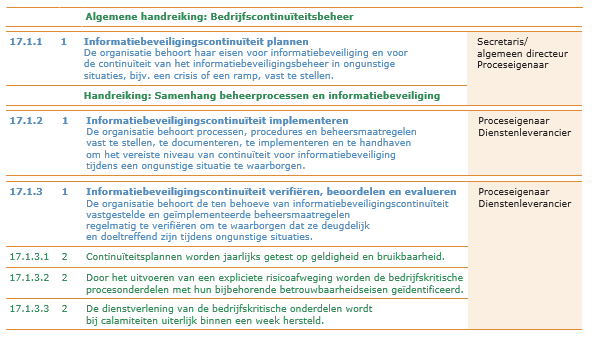

17

Informatiebeveiligings- aspecten vanbedrijfscontinuïteitsbeheer

17.1Informatiebeveiligingscontinuïteit

Doelstelling: Informatiebeveiligingscontinuïteit behoort te worden ingebed in de systemen van het bedrijfscontinuïteitsbeheer van de organisatie.

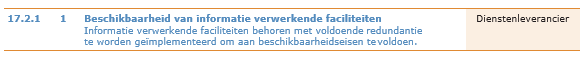

17.2Redundante componenten

Doelstelling: Beschikbaarheid van informatie verwerkende faciliteiten bewerkstelligen.

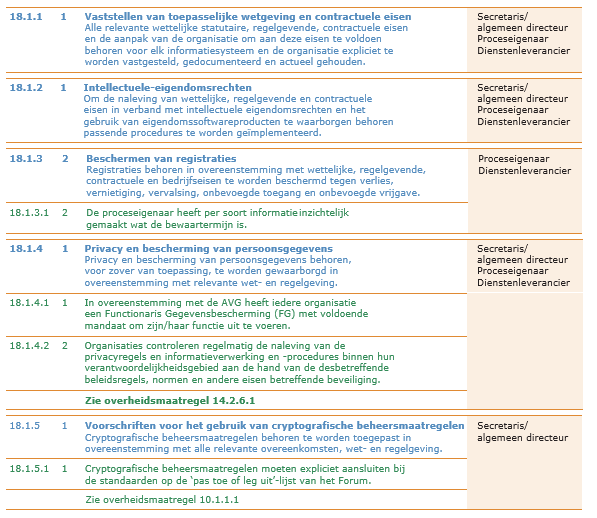

18

Naleving

18.1Naleving van wettelijke en contractuele eisen

Doelstelling: Voorkomen van schendingen van wettelijke, statutaire, regelgevende of contractuele verplichtingen betreffende informatiebeveiliging en beveiligingseisen.

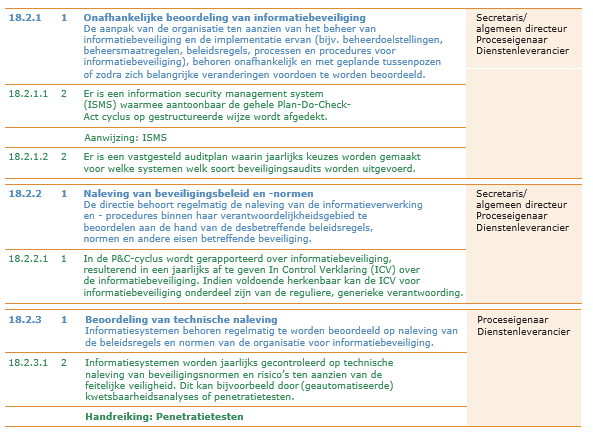

18.2Informatiebeveiligingsbeoordelingen

Doelstelling: Verzekeren dat informatiebeveiliging wordt geïmplementeerd en uitgevoerd in overeenstemming met de beleidsregels en procedures van de organisatie.

Bijlage 1: Wet- en regelgeving

Om de BIO praktisch uitvoerbaar te maken, zijn in veel overheidsmaatregelen verwijzingen opgenomen naar bestaande wet- en regelgeving. Deze verwijzin- gen hebben als voordeel dat degene die met de BIO aan de slag gaat er concreet op gewezen wordt dat er reeds bestaande wet- en regelgeving is waarin (beveiligings)eisen zijn vastgelegd. Bovendien zijn deze verwijzingen zo ook in het stramien van de ISO 27002-indeling gepositioneerd. Er is bewust gekozen voor het maken van verwijzingen en niet voor het herformuleren om misinterpretatie te voorkomen.

Voor de genoemde wet- en regelgeving geldt dat de BIO alleen bepaalde beveiligingsaspecten heeft meegenomen. Het is niet de intentie dat de BIO de genoemde wet- en regelgeving volledig afdekt.

In de overheidsmaatregelen zijn verwijzingen opgenomen naar de volgende wet- en regelgeving:

- •

Ades baseline profile standard

- •

Algemeen Rijksambtenarenreglement (ARAR)

- •

Algemene Rijksvoorwaarden bij IT-overeenkomsten (ARBIT 2016)

- •

AVG (deze vervangt de WBP en is 25 mei 2018 van kracht geworden);

- •

Beveiligingsvoorschrift 2013 (BVR 2013), Staatscourant. 2013, 15496

- •

CM(2002)49

- •

Gedragsregeling voor de digitale werkomgeving (1 juli 2016; SGO-besluit)

- •

Het NkBR (Normenkader Beveiliging Rijkskantoren) 2015

- •

Interne klokkenluidersregeling

- •

ITIL, ASL of BiSL framework

- •

Kader Rijkstoegangsbeleid

- •

NCSC classificatie

- •

‘Pas toe of leg uit’-lijst van het Forum Standaardisatie.

- •

Programma van Eisen PKI Overheid

- •

Responsible disclosure procedure

- •

Voorschrift Informatiebeveiliging Rijksdienst (VIR2007), Staatscourant. 2007, 122/11

- •

Voorschrift Informatiebeveiliging Rijksdienst - Bijzondere Informatie (VIR-BI 2013)

- •

Wet veiligheidsonderzoeken (WVO)

- •

Archiefwet

- •

Wet structuur uitvoeringsorganisatie werk en inkomen (Wet SUWI)

- •

Wet basisregistratie personen (Wet BRP)

- •

Telecommunication Infrastructure Standard for Data Centers (TIA-942)

De BIO richt zich alleen op het aspect informatie- beveiliging. Mogelijk hebben de hierboven genoemde wetten en voorschriften een bredere werking dan alleen informatiebeveiliging. Invoering van de BIO dekt niet altijd deze wetten en voorschriften volledig af.

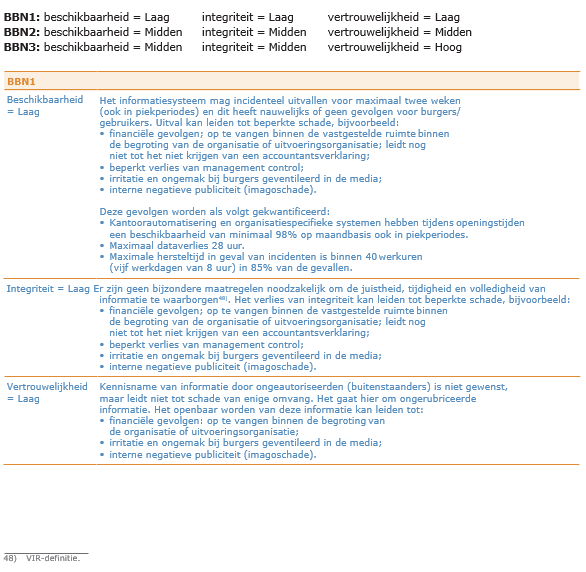

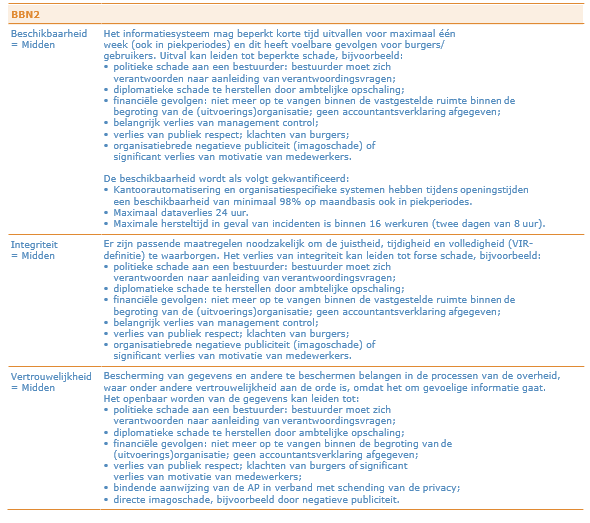

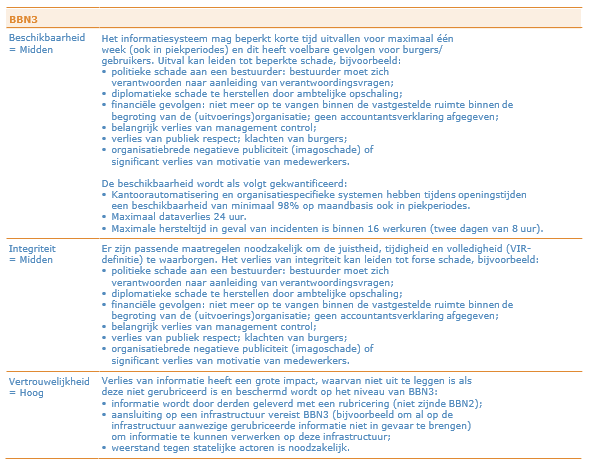

Bijlage 2: Basisbeveiligingsniveaus

De basisbeveiligingsniveaus zijn uitgewerkt langs de lijnen beschikbaarheid, integriteit en vertrouwelijkheid. De BBN-toets helpt bij het kiezen van het best passende niveau. De beschikbaarheidsniveaus zijn gebaseerd op de geldende beschikbaarheidsniveaus die door de grote interne dienstenleveranciers worden gehanteerd. De vertrouwelijkheidsniveaus zijn in lijn gebracht met de schadescenario’s die gelden voor de Te Bescher- men Belangen. De onderverdeling is als volgt:

Deel 3

Addendum BIO

Inleiding Addendum

In dit addendum worden alle eisen genoemd die specifiek en verplichtend zijn voor een bepaalde overheids- laag. Omdat de rijksoverheid een aantal specifieke documenten heeft zoals het VIR, VIR-BI, die niet gelden voor andere overheidslagen, zijn deze nadrukkelijk opgenomen in dit addendum. Voorts zijn teksten opgenomen die niet goed te verwerken waren in de eerste twee delen en dit komt dan voornamelijk door de rol van het NCSC voor de rijksoverheid en de aanwezigheid van een aantal sectorale CERT’s bij de andere overheidslagen.

Het addendum is aanvullend op de teksten en normen uit deel 1 en 2.

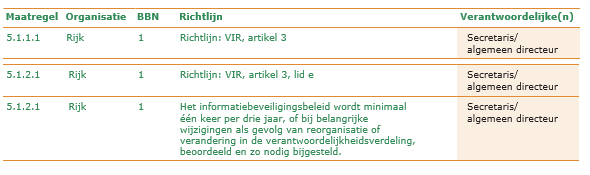

5.Informatiebeveiligingsbeleid

5.1Aansturing door de directie van de informatiebeveiliging

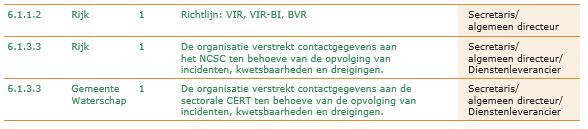

6.Organiseren van informatiebeveiliging

6.1Interne organisatie

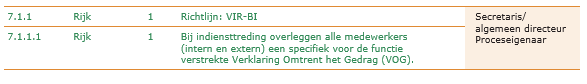

7.Veilig personeel

7.1Voorafgaand aan het dienstverband

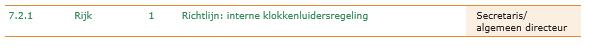

7.2Tijdens het dienstverband

8.Beheer van bedrijfsmiddelen

8.1Verantwoordelijkheid voor bedrijfsmiddelen

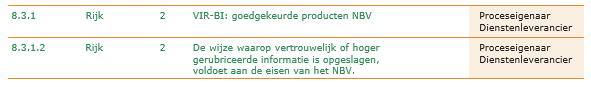

8.3 Behandelen van media

11.Fysieke beveiliging en beveiliging van de omgeving

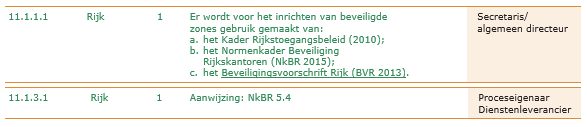

11.1Beveiligde gebieden

14.Acquisitie, ontwikkeling en onderhoud van informatiesystemen

14.1Beveiligingseisen voor informatiesystemen

15.Leveranciersrelaties

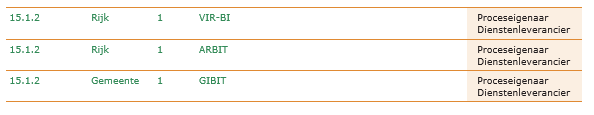

15.1Informatiebeveiliging in leveranciersrelaties

16Beheer van informatiebeveiligingsincidenten

16.1Beheer van informatiebeveiligingsincidenten en -verbeteringen

Bijlage B De 10 principes voor informatiebeveiliging

Bron: Vereniging Nederlandse Gemeenten, januari 2019

Informatiebeveiliging creëert waarde, voorkomt schade en draagt bij aan de bedrijfsdoelstellingen van de organisatie. Om dat te bewerkstelligen zijn de volgende principes belangrijk:

1Bestuurders bevorderen een veilige cultuur

Menselijk gedrag en cultuur beïnvloeden op significante wijze alle aspecten van risicomanagement op elk niveau en in elk stadium.

Ik ben mij bewust van de voorbeeldfunctie van een bestuurder en ik draag uit dat risicomanagement van iedereen is. Ik zorg daarom voor een cultuur waarin iedereen vrij is om dreigingen waar te nemen en te melden. In eerste instantie bij de verantwoordelijke, maar indien nodig ook bij mij als bestuurder. Ik spoor managers aan om voorwaarden te scheppen zodat iedereen binnen de organisatie deelgenoot wordt van het proces van risicomanagement. Ik zorg ervoor dat fouten besproken kunnen worden en dat daarmee een lerende organisatie ontstaat. Ten slotte geef ik in mijn eigen doen en laten het goede voorbeeld van hoe je verantwoordelijk omgaat met informatie.

Toelichting

Zonder open cultuur waar iedereen vrij is om te spreken is het niet goed mogelijk om risico’s te identificeren en als de risico’s niet bekend zijn, kunt u ze ook niet adresseren. Als u in uw organisatie een cultuur bevordert waarin mensen zich vrij voelen om risico’s te melden en maatregelen voor te stellen, dan kunt u adequaat reageren op dreigingen en samenhangende risico’s.

2Informatiebeveiliging is van iedereen

Passende en tijdige betrokkenheid van belanghebbenden maakt het mogelijk dat hun kennis, opvattingen en percepties in aanmerking worden genomen. Dit resulteert in een verbeterd bewustzijn en goed geïnformeerd risicomanagement. Ik maak medewerkers bewust van de risico’s van het werken met informatie en ik maak risicomanagement onderdeel van het MT-overleg en laat het anderen in vergaderingen agenderen. Ik zorg ervoor dat iedereen risicomanagement toepast en dat het gezien wordt als vanzelfsprekend en nuttig. Ik ben transparant naar de raad en zorg ervoor dat hij ook zijn rol kan pakken op dit onderwerp.

Toelichting

Iedereen moet betrokken worden bij risicomanagement, in alle lagen van de organisatie. Maak gebruik van de kennis en verantwoordelijkheid van proces- en systeem eigenaren. Gebruik uw Chief Information Security Officer (CISO), Functionaris Gegevensbescherming (FG) en Controller als onafhankelijke adviseur en laat ze samenwerken in een risicoteam, waar u vanzelfsprekend ook zitting in heeft. Laat uw interne communicatie aandacht besteden aan het verspreiden van de boodschap, het belang en het voordeel van risicomanagement binnen uw organisatie. Goed uitgevoerd risicomanagement creëert waarde voor de organisatie omdat de kwaliteit van besluiten toeneemt en de kans op falen afneemt.

3Informatiebeveiliging is risicomanagement

Risicomanagement wordt bewust toegepast bij alle organisatie activiteiten. Ik zorg dat risicomanagement een onderdeel is van het bestuurlijk overleg en dialoog. Daarnaast zal ik het integreren in het risicobewustzijn van alle medewerkers en het onderdeel laten zijn van de samenwerking met partners en ik zorg ervoor dat risicomanagement integraal onderdeel uitmaakt van uitbestedingen en Vereniging van Nederlandse Gemeenten 5 samenwerkingen. Ik zorg ervoor dat risicomanagement geformaliseerd wordt binnen de hele organisatie met een duidelijke verdeling van verantwoordelijkheden en heldere besluitvorming

Toelichting

Risicomanagement werkt alleen als het geïntegreerd is in alle werkprocessen van de organisatie. Dat kan alleen bereikt worden als risico’s regelmatig op de agenda staan en als risico’s een plek/paragraaf krijgen in alle bestuurlijke documenten. Maak lijnmanagers verantwoordelijk voor risicomanagement door afspraken met ze te maken over uw risicobereidheid. Lijnmanagers zijn verantwoordelijk voor de maatregelen en rapportage daarover.

4Risicomanagement is onderdeel van de besluitvorming

Risicomanagement is onderdeel van alle besluiten en risicomanagement is chefsache.

Ik maak medewerkers mede-eigenaar van het risicoproces op het vlak van informatieveiligheid en ik maak informatiebeveiliging onderwerp van alle overlegstructuren. Ik draag er zorg voor dat besluiten ten aanzien van de omgang met risico’s expliciet genomen en vastgelegd worden. Ik laat risicomanagement naadloos aansluiten op de strategische en beleidsmatige doelstellingen van de organisatie. Op deze wijze bied ik een duidelijk kader waarbinnen de medewerkers kunnen opereren.

Toelichting

U kunt als bestuurder alleen de juiste richting aangeven als informatie u bereikt. Door dreigingen en risico’s mee te nemen in de vragen die u stelt aan uw managers kunt u er in uw beslissingen ook rekening mee houden. Zo kunt u bijsturen voordat risico’s manifest worden en escalatie voorkomen

5Informatiebeveiliging behoeft ook aandacht in (keten)samenwerking

Het risicomanagementproces is aangepast en staat in verhouding tot de externe en interne context van de organisatie die verband houdt met haar doelstellingen.

Ik zorg dat ik de risico’s ken die een gevaar vormen voor de informatievoorziening van de bedrijfsvoering van de gemeente en ik anticipeer op risico’s die voortkomen uit het werken in ketens en ik houd rekening met de complexiteit, de onzekerheid en ambiguïteit in de samenwerking met anderen. Bij samenwerken of uitbesteden van (delen) van de organisatie of processen zorg ik ervoor dat de risico’s in kaart gebracht zijn, verantwoordelijkheden verdeeld en dat de juiste maatregelen getroffen worden.

Toelichting

Het risicomanagementproces moet passen bij de organisatie en ondersteunen aan de organisatiedoelstellingen. De keten is zo sterk als de zwakste schakel. De gemeente dient met ketenpartners en leveranciers regelmatig het gesprek te voeren over risico’s en de maatregelen die ervoor zorgen dat de risico’s tot een acceptabel niveau worden teruggebracht.

6Informatiebeveiliging is een proces